爆破(使用Burp Suite)

以此靶场为例

1.启动此靶场,双击靶机进入

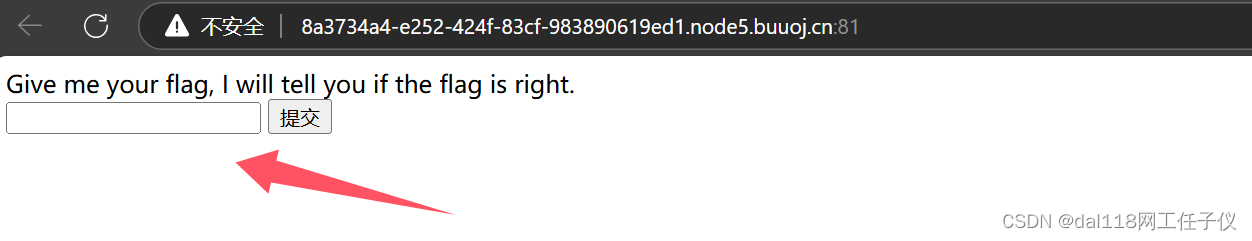

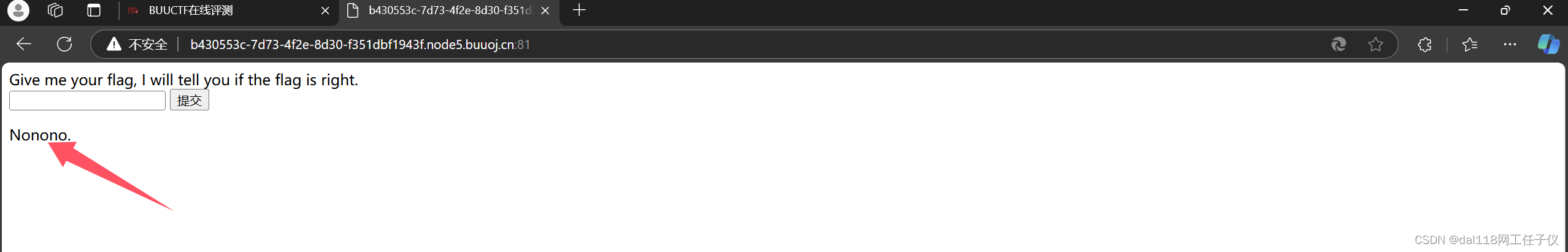

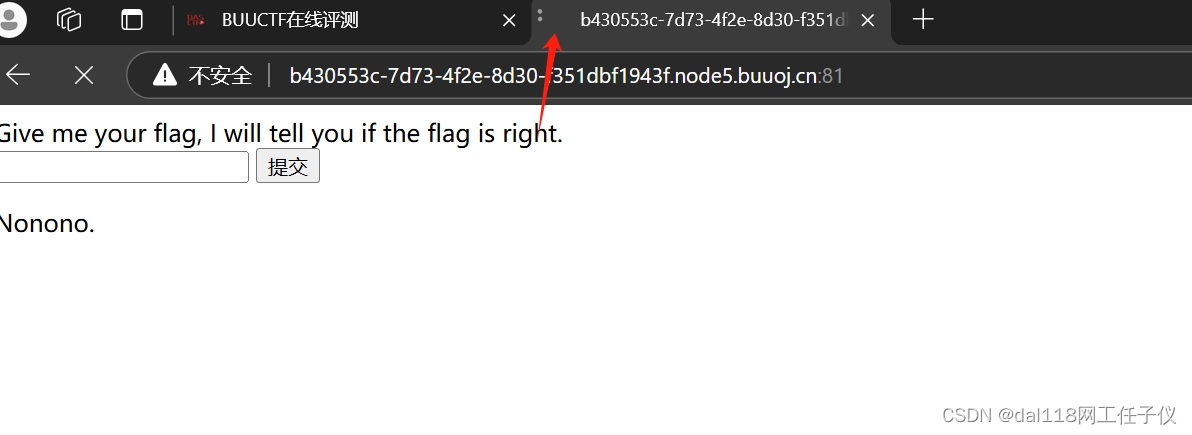

2.进入后页面如下

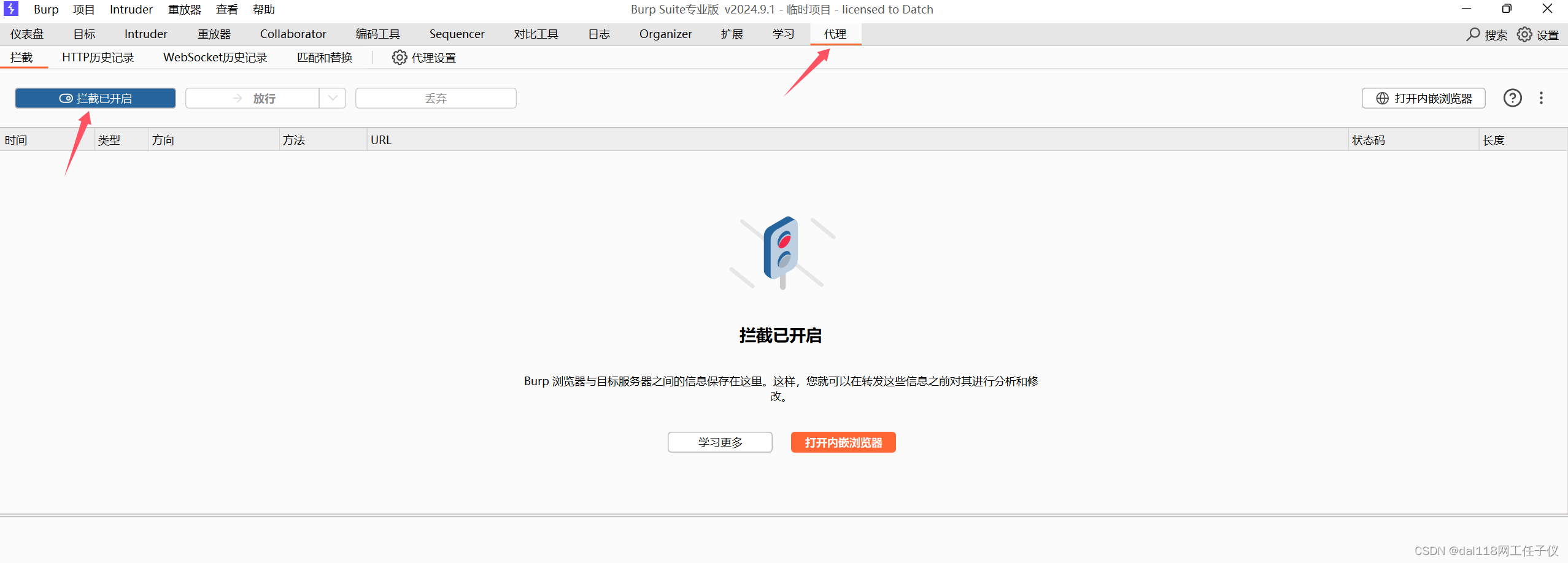

3.打开Burp Suite中的代理中的拦截

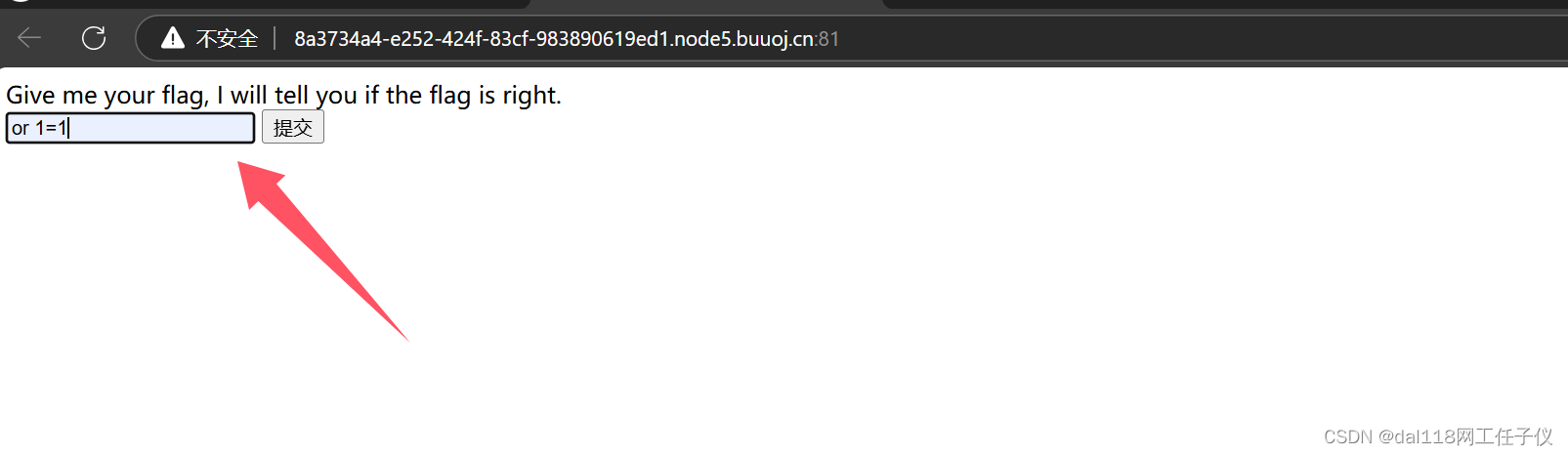

4.再随便往输入框里面输入什么

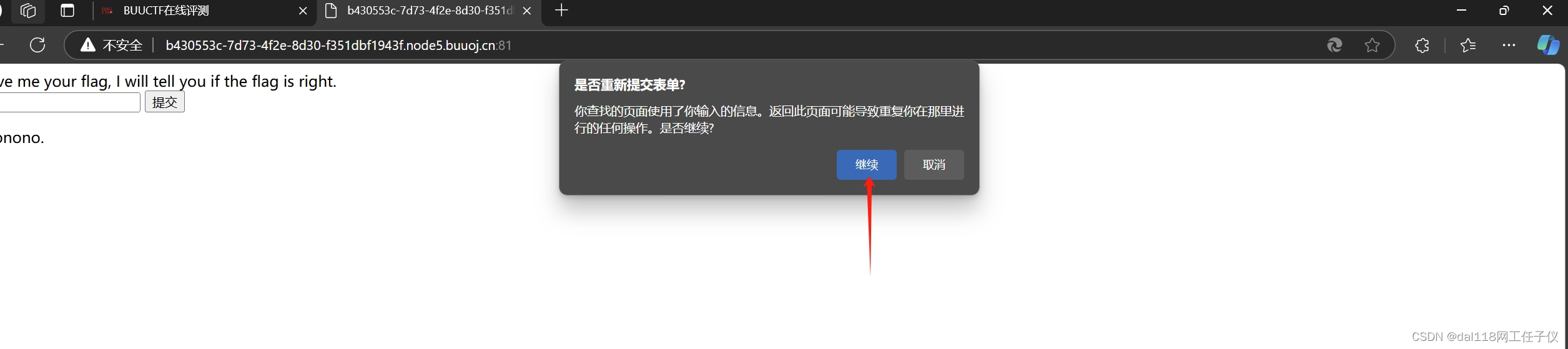

5.提交后为这个页面,或其他

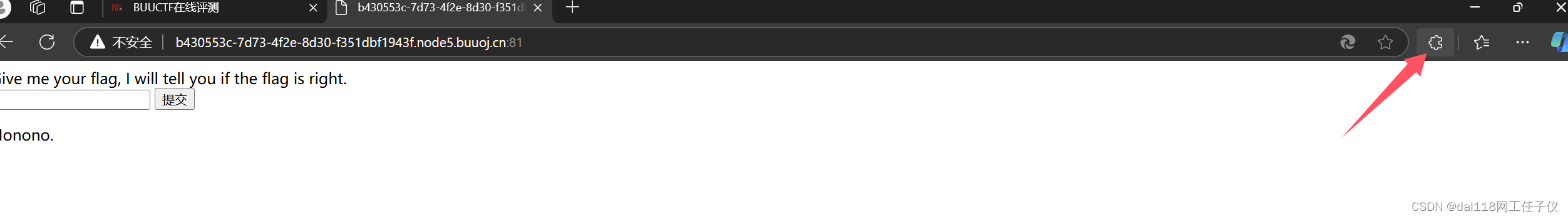

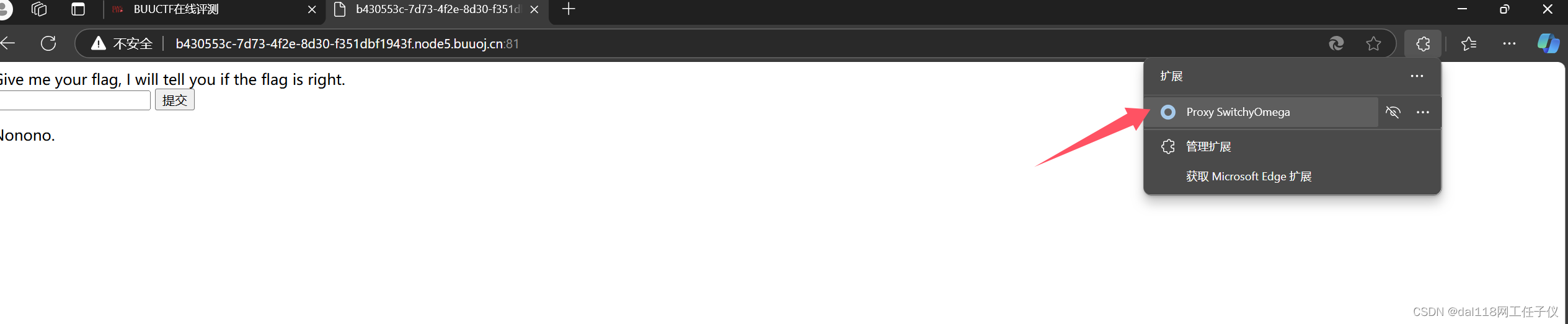

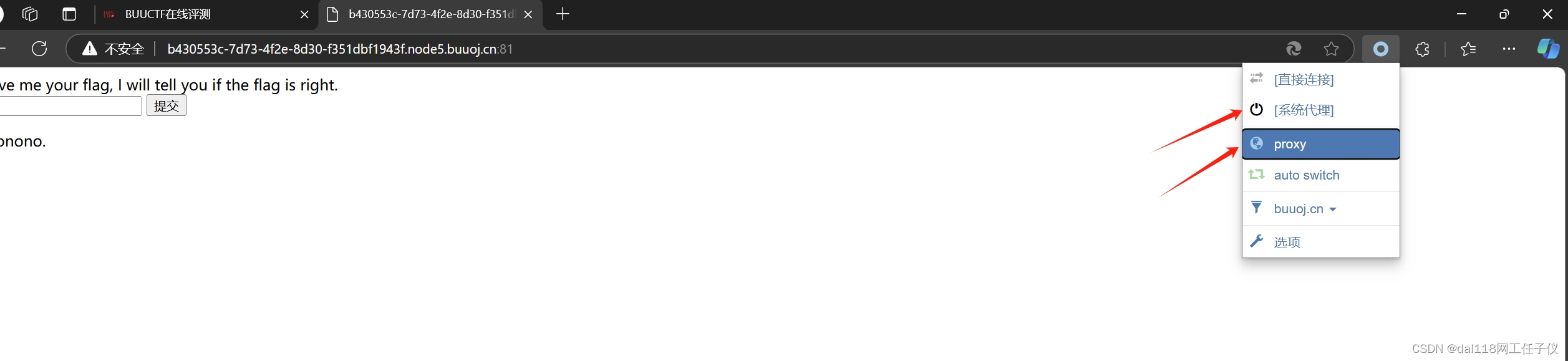

6.将系统代理改为proxy,按图片顺序点

本来选中的是系统代理,改为proxy

本来选中的是系统代理,改为proxy

点继续

7.因为被拦截了,所以会显示加载,但加载不出来

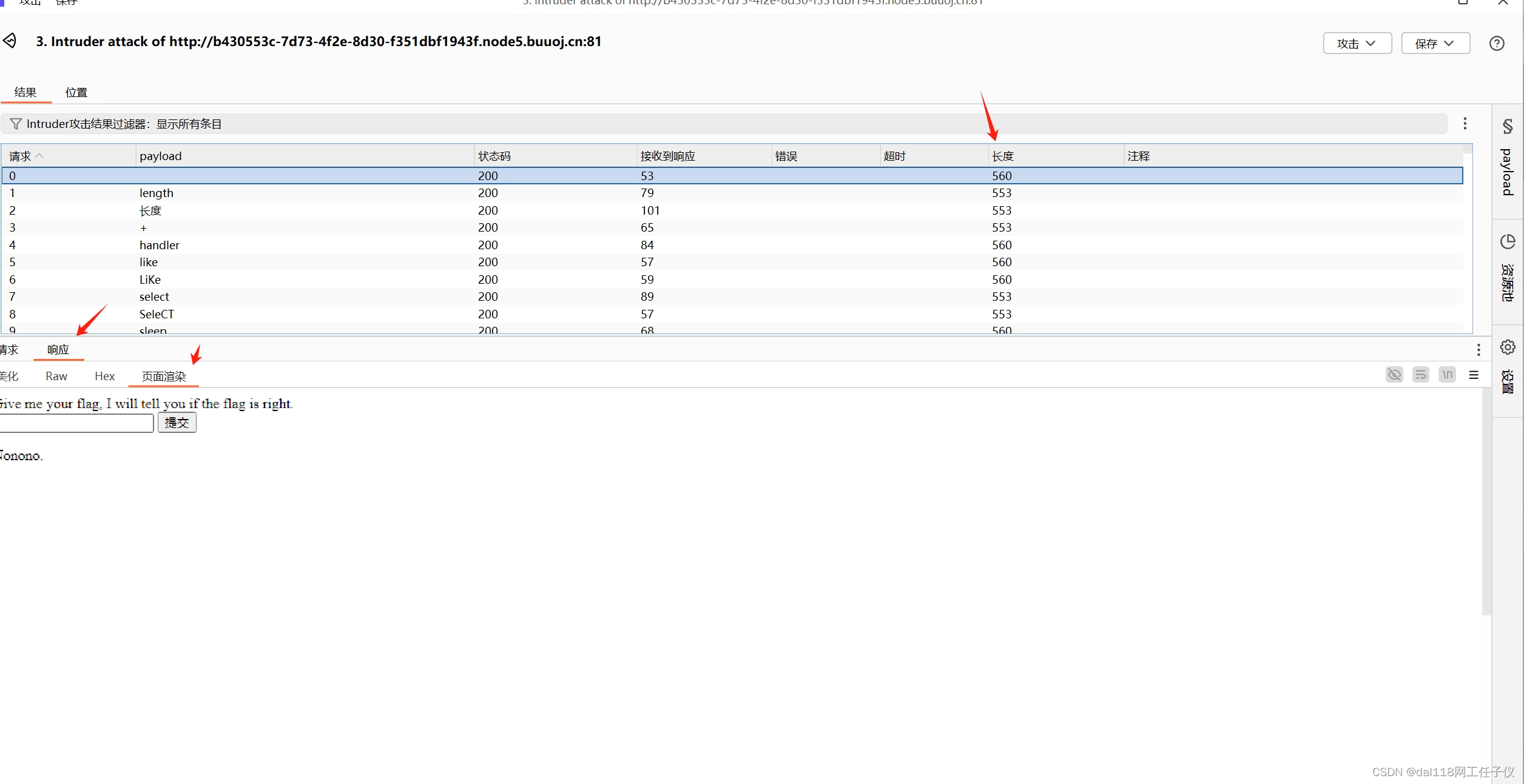

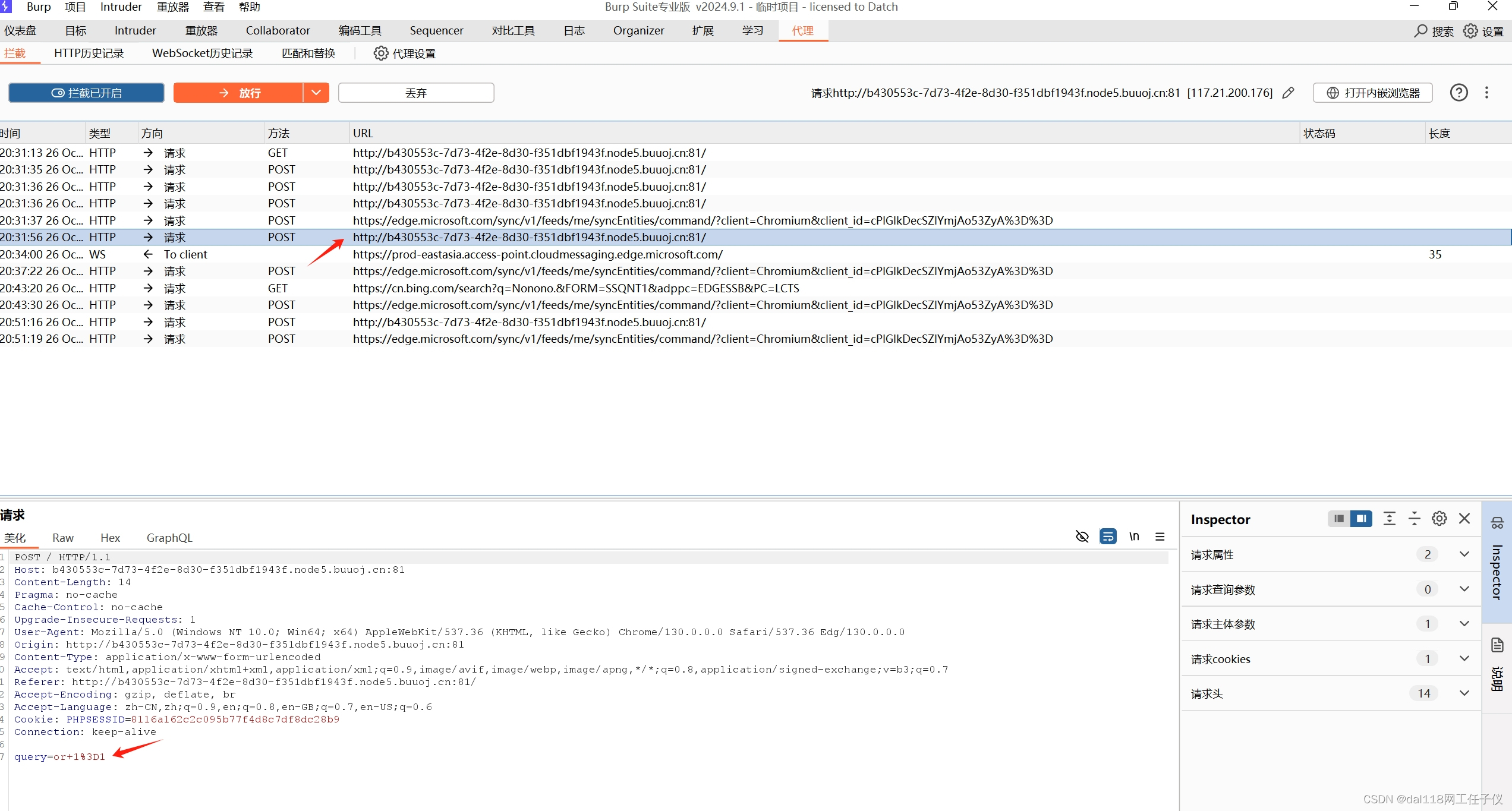

8.回到BP,找到URL,在下面的请求中看到了所输入的东西,无误

9.右键此处,点击 发送到Inturder ,再点击菜单栏中的 Inturder

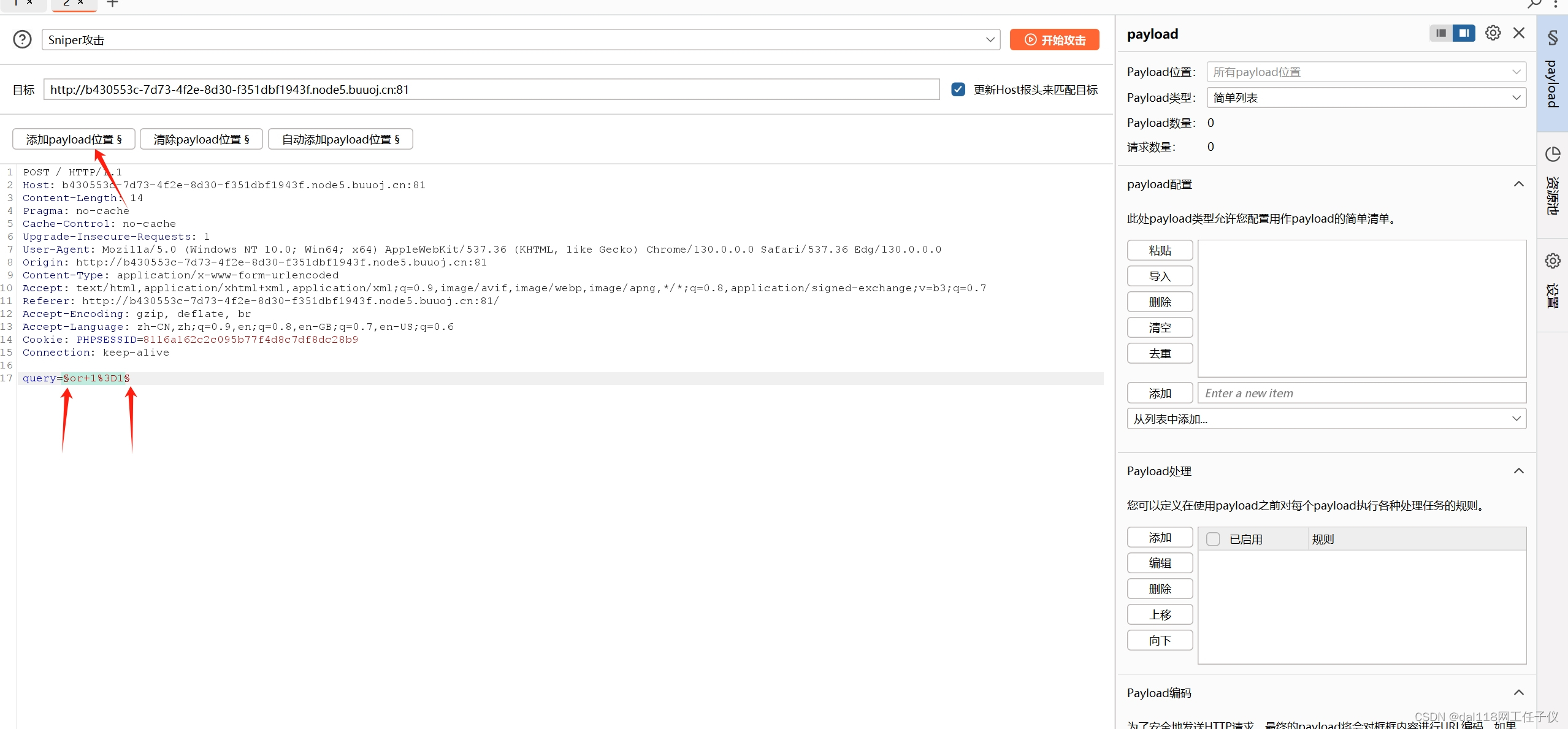

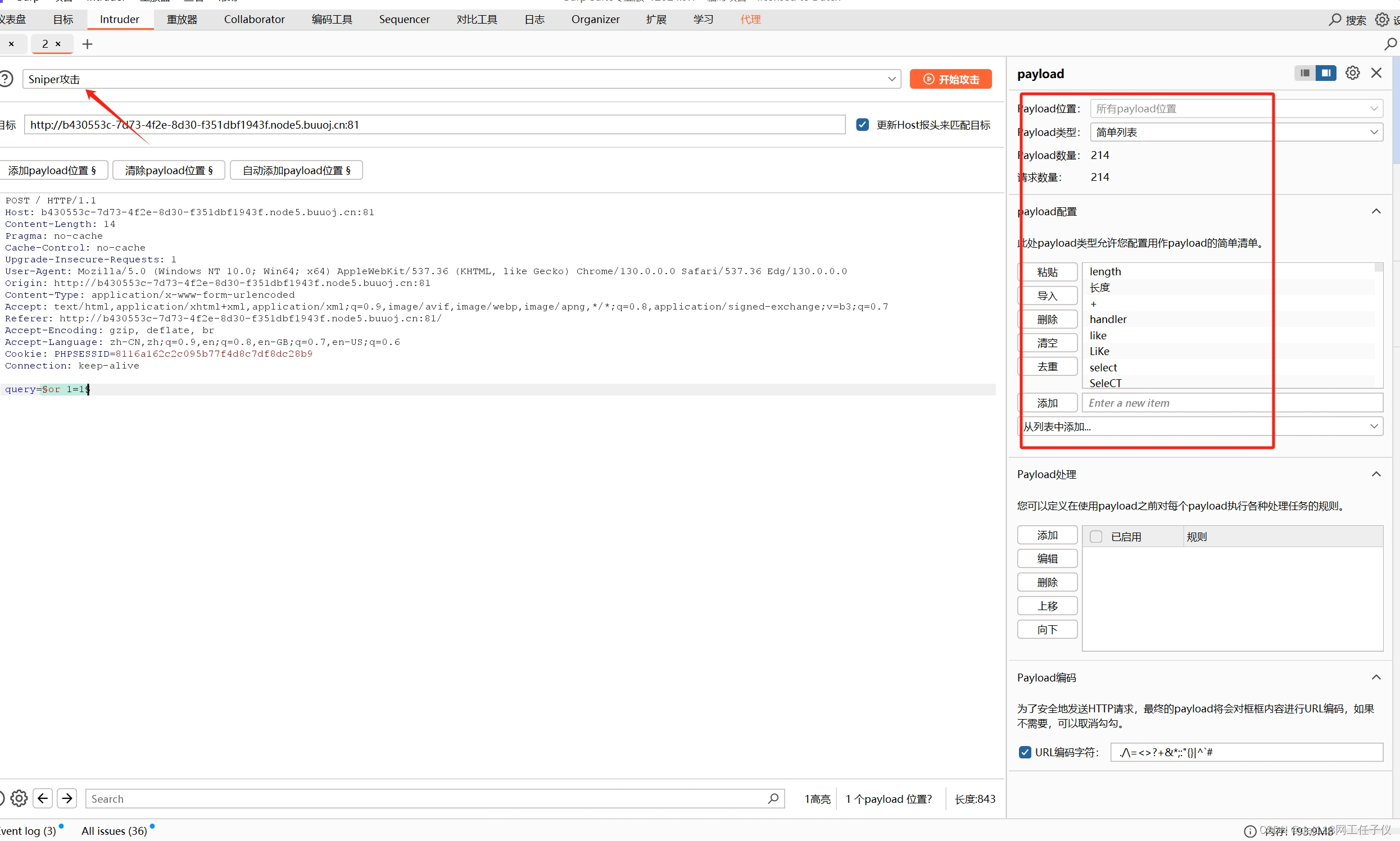

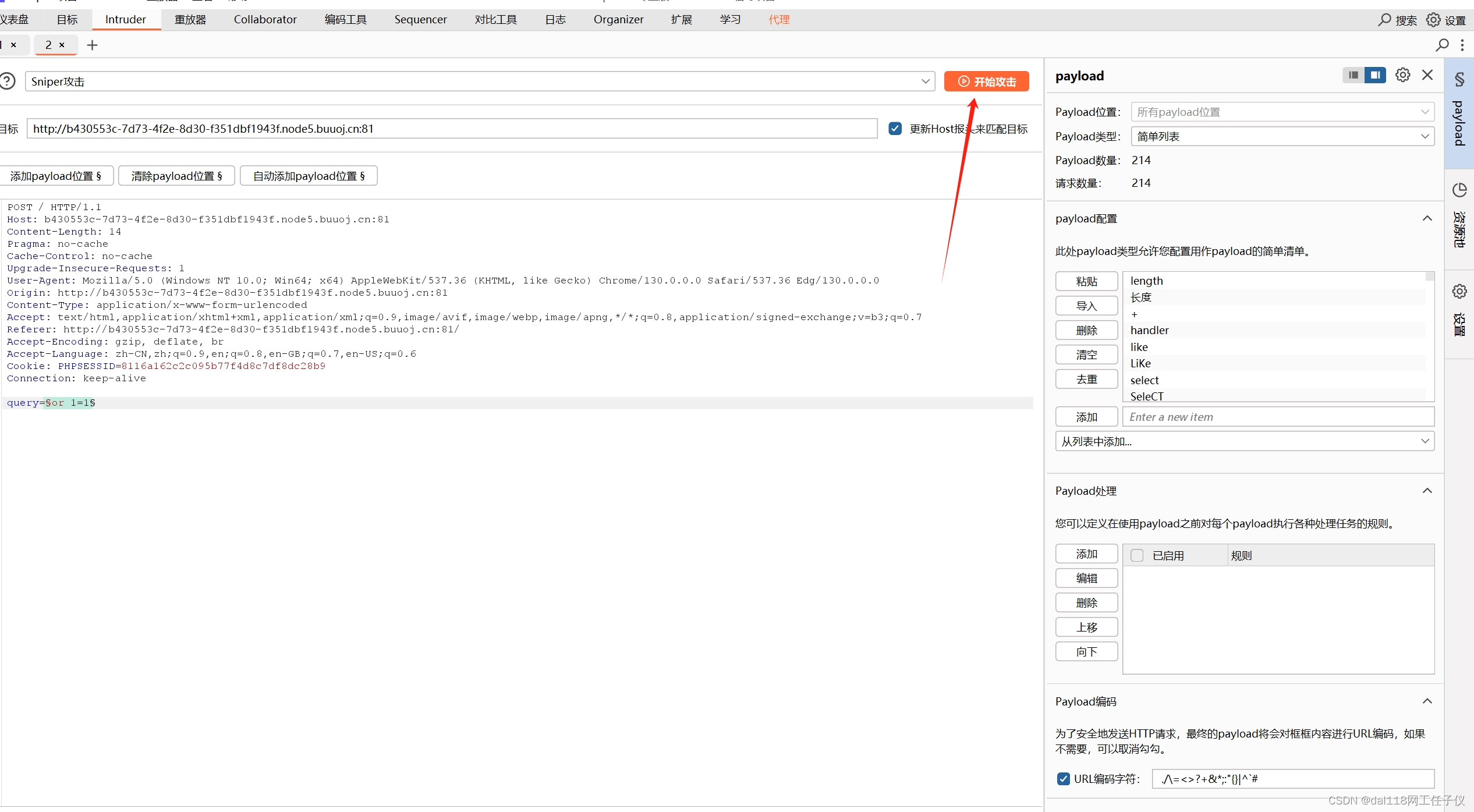

10.通过 添加...... 给所要输入的部分加上符合

11.选择此攻击,点击导入,根据题目选择相应的字典,例如这里用到关键字字典

12.点击开始攻击

13.观察长度,点击响应,页面渲染,此时这个题目没有解完,但爆破完成