个人信息安全“硬核”守护:企业引领方向,个人贡献力量,共筑安全防火墙

数字时代,人们的生活与互联网紧密相连,从日常购物到社交娱乐,无一不留下“数字足迹”。然而,随着网络的普及,个人信息泄露的风险也日益增加。一旦信息落入不法分子之手,可能会导致财产损失、身份盗用甚至名誉损害。

个人信息安全至关重要,它不仅是个人隐私的防线,也是社会稳定与信任的基石。个体需提升安全意识,谨慎处理个人信息,防止泄露造成财产损失与身份盗用。企业作为信息处理的关键一环,更应承担起保护用户数据的责任,确保合规处理用户数据,不侵犯隐私。

一、个人角度:提升自我保护意识与能力

个人信息安全意识的提升是防范风险的首要任务:

1、增强信息安全意识

认识个人信息泄露的风险和后果,如财产损失、身份盗用。同时,掌握识别网络诈骗与钓鱼信息,警惕不明链接与请求,不轻视任何可能的信息泄露风险。

2、安全使用互联网

避免在公共Wi-Fi环境下进行敏感操作,如处理银行账户、支付密码等,以防被黑客窃取。面对不明来源的链接和附件,保持谨慎态度,不轻易点击或下载,以防被网络诈骗或病毒攻击。

3、合理设置密码

使用复杂、难以猜测的密码组合,并确保每个重要账户使用不同的密码,定期更换密码,降低被破解的风险。

4、控制个人信息分享

在社交媒体和日常生活中,注意控制个人信息的分享范围。仔细检查隐私设置,避免公开过多个人细节,防止被不法分子利用。

5、及时应对信息泄露

一旦发现个人信息泄露迹象,如异常登录、垃圾邮件增多等,应立即采取行动,如更改密码、启用双重认证、向相关机构报告等。

二、企业角度:构建全面的信息安全管理体系

企业肩负着保护个人信息安全的重要责任。当前,企业对于个人数据的依赖日益加深,如何在确保合规要求的前提下,实现业务发展和客户长期信任,企业需要采取一系列措施来重新优化其信息处理流程:

1、制定完善的个人信息保护政策

制定全面的个人信息保护政策,应强调合法、正当、必要原则,清晰界定信息收集、使用、存储、共享、销毁等流程规范。重点保障用户知情权、选择权,确保数据处理透明化,增强用户信任,为个人信息筑起坚固防线。

2、加强内部控制与合规管理

建立个人信息保护的内控体系,明确职责分工和流程控制,确保信息安全措施在各个环节得到有效执行。利用技术手段实现信息安全管理的自动化监控,结合定期和不定期的合规审计,确保政策执行的持续性和有效性。

3、技术手段保障数据安全

实施围绕数据全生命周期数据加密与完整性验证,确保数据在各个环节的安全。构建多层次防御体系,结合防火墙、入侵检测系统、数据脱敏等多种技术手段,抵御各类网络攻击和数据泄露风险。强化访问控制与权限管理,遵循最小权限原则,防止数据泄露。建立健全的数据备份与恢复机制,确保数据安全可靠。实施数据全生命周期管理,分类分级保护,监控数据流向,安全销毁废弃数据。

4、加强与用户的沟通与透明度

向用户明确告知个人信息处理的目的、方式、范围及风险。提供便捷的同意与撤回同意的方式,尊重用户的知情权和选择权。

5、建立应急响应机制

针对不同类型的安全事件,制定详细的应急预案,明确应急响应流程和责任主体。定期组织应急演练,检验应急预案的可行性和有效性,提高企业应急响应处置能力。

6、提升员工安全意识与技能

定期组织信息安全培训,提高员工的信息安全意识和技能水平。强化合规意识,确保员工在处理个人信息时遵守相关法律法规。

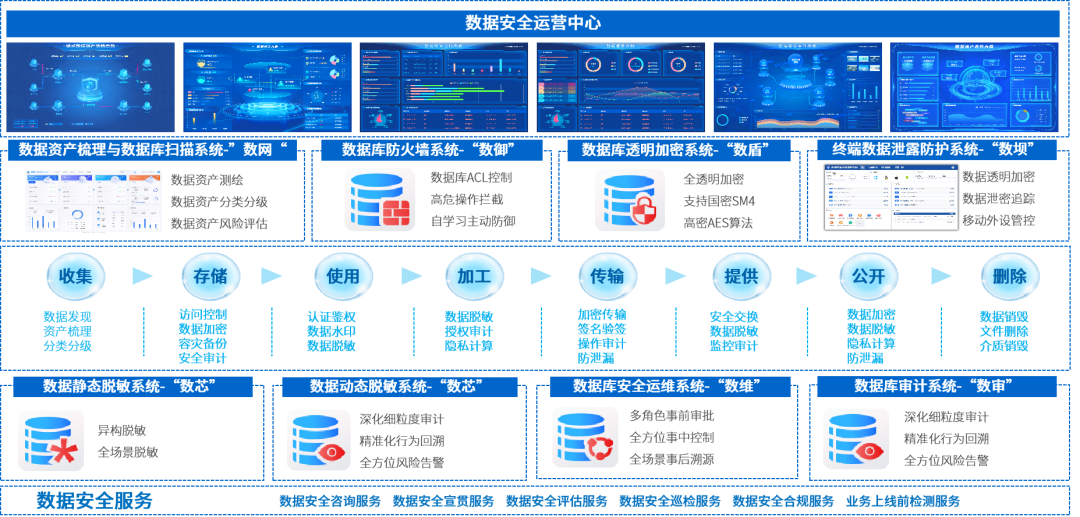

三、数据安全:围绕数据全生命周期安全解决方案

近年来,安胜以“数据安全”为核心,提出围绕数据全生命周期防护的安全服务体系,协助企业打通数据孤岛,解决数据开放共享的安全顾虑。

数据安全产品

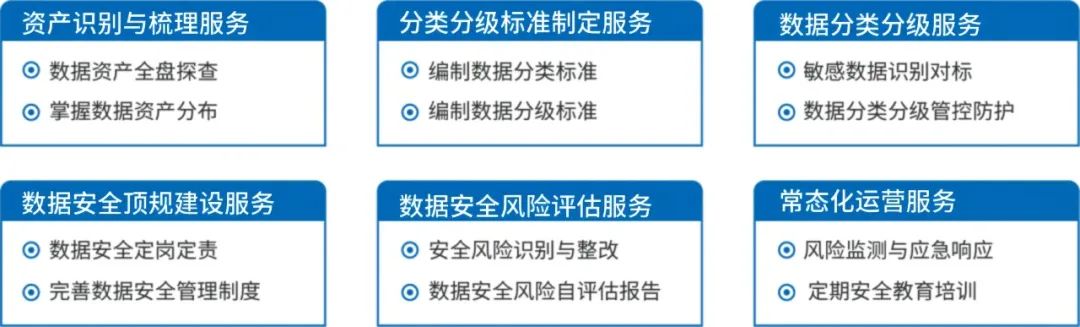

数据安全服务

数据分类分级服务

安胜的数据安全分类分级服务面向组织数据和个人信息对数据资产进行发现与梳理,从业务角度出发,对企业数据进行分类分级标识并形成数据分类分级目录,最后对数据目录进行审核、上报备案,并且动态更新管理。

数据安全分类分级服务是基于国标GB/T 43697-2024《数据安全技术数据分类分级规则》的分类分级实施步骤。

数据分类分级作为数据安全治理第一步,安胜推出的“数网”数据资产梳理与数据库扫描系统,一款用于帮助数据资产管理者全面掌握数据资产分布、构建数据资产类目、洞悉数据资产风险的系统,可有效协助企事业单位满足数据分类分级管理的合规要求,同时优化和提升数据资产的管理和使用规范。

相关阅读

《网络数据安全管理条例(草案)》审议通过,分级分类再引热议!

安胜:促进数据跨境有序流动 赋能企业数字化转型

堡垒还是漏洞?内部人员如何影响企业数据安全

更多关于数据安全、个人信息安全、分类分级等知识和分享,请持续关注厦门安胜网络科技有限公司!