WAF+AI结合,雷池社区版的强大防守能力

网上攻击无处不不在,为了保护我自己的网站,搜索安装了一个开源免费的WAF

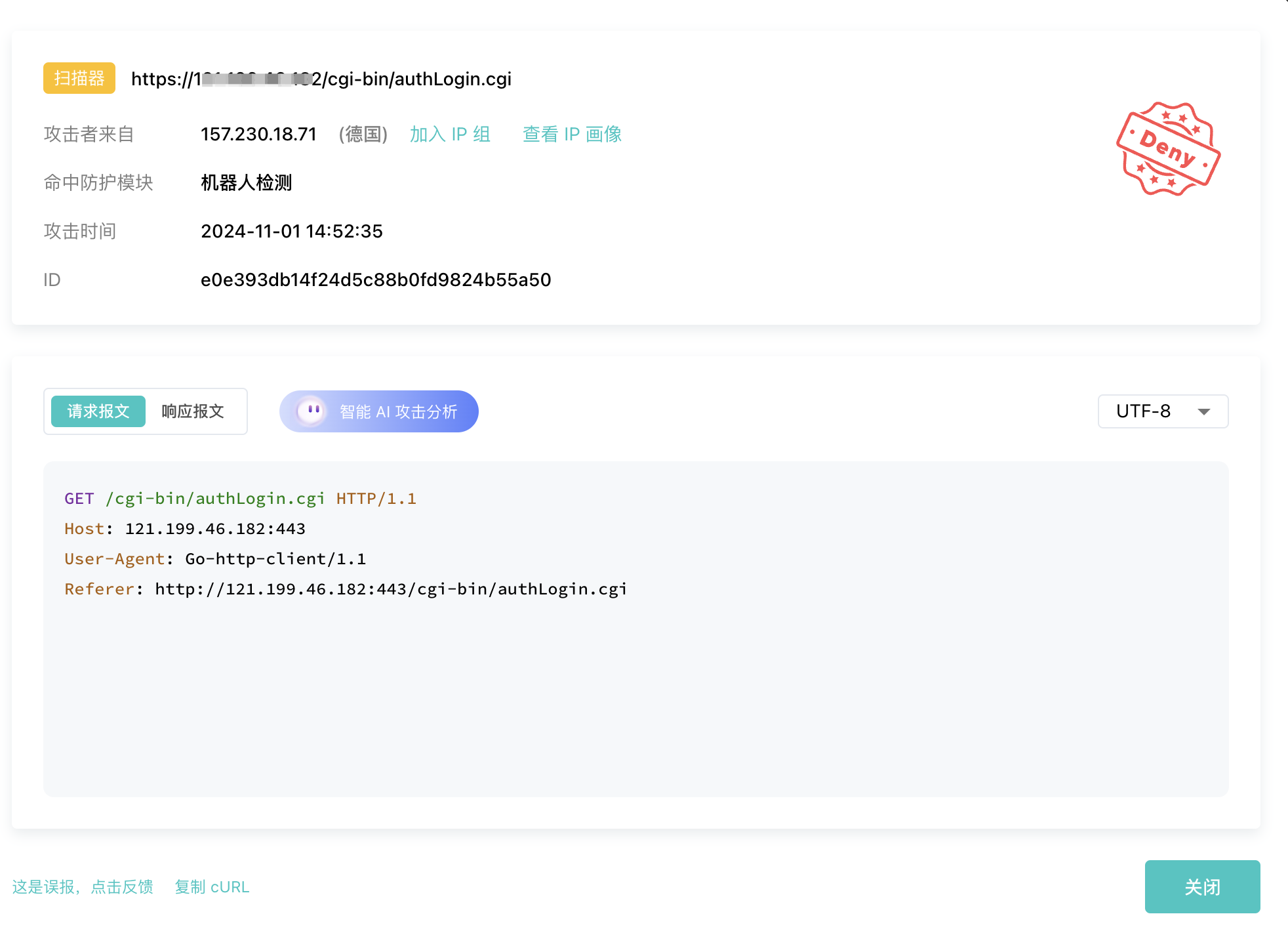

刚安装完成就收到了海外的攻击,看到是海外的自动化攻击工具做的

雷池刚好也有AI分析,于是就尝试使用这个功能,看看这个ai能力到底怎么样

以下是原文:

从提供的HTTP请求来看,它似乎是一个标准的HTTP GET请求,用于向/cgi-bin/authLogin.cgi脚本发起认证登录尝试。然而,为了更全面地评估此请求的安全风险,我们需要关注以下几点:

攻击类型 初步看来,这个请求并没有包含明显的攻击载荷。但是,如果authLogin.cgi脚本存在漏洞,例如SQL注入、命令注入或跨站脚本(XSS)等,那么攻击者可能会利用这些漏洞进行攻击。此外,如果用户代理和referer头被恶意使用,也可能导致某些类型的攻击,如HTTP请求走私或信息泄露。

风险等级 基于目前的信息,我们无法断定这是一个恶意请求。然而,由于该请求涉及到登录认证过程,如果处理不当,可能引发中等到高风险的安全问题,尤其是如果脚本没有正确验证和清理输入的话。

请求载荷(code block) GET /cgi-bin/authLogin.cgi HTTP/1.1 Host: 121.199.46.182:443 User-Agent: Go-http-client/1.1 Referer: http://121.199.46.182:443/cgi-bin/authLogin.cgi

载荷意图 此请求旨在与服务器上的authLogin.cgi脚本交互,可能用于登录或身份验证目的。User-Agent字段表明请求来自使用Go语言编写的客户端。Referer字段显示了请求前页面的URL,这在某些情况下可以用于追踪用户的导航历史或用于某些类型的攻击,如点击劫持。

安全建议 代码审查:检查authLogin.cgi脚本是否存在任何已知的安全漏洞,确保所有输入都经过适当的清理和验证。 更新和补丁:保持所有软件组件最新,应用最新的安全补丁。 安全配置:确保服务器配置遵循最小权限原则,限制对敏感资源的访问。 监控和审计:实施日志记录和监控策略,以便及时检测和响应潜在的攻击活动。 安全测试:定期进行渗透测试和安全评估,以识别和修复潜在的安全弱点。 根据以上分析,虽然直接从请求中检测到的风险较低,但考虑到认证过程的敏感性,仍需对相关脚本和系统进行深入的安全审查和防护措施加强。

综合来看分析的非常全面,对于不属于安全的小伙伴非常有帮助。感兴趣的也来下载安装尝试一下吧